Помните червя Downadup (Konficker, Kido)? Думаете это уже дела давно минувших дней и про него можно забыть?

Вы ошибаетесь.

Вначале марта авторы этого червя выпустили новую модификацию: W32.Downadup.C. В этой модификации авторы убрали код распространения червя, совсем убрали. Зато он стал гораздо умнее защищаться от обнаружения и получил новые защищенные возможности для распространения новых вирусов в зараженном ботнете.

Удивительно, но авторы не испугались и продолжают готовиться к монетизации ботнета. Все думали, что их испугает 250тыс долларов, предложенных Microsoft за поимку авторов, и они спрячутся. Но нет — они продолжают работать.

Итак, кому интересно узнать больше про новую модификацию червя — читайте мой перевод вчерашней статьи с блога Symantec W32.Downadup.C Bolsters P2P:

Где-то между 4 марта и 6 марта 2009 года авторы червя Downadup опубликовали новый крупный апдейт в часть сети Downadup.Инженеры Symantec поймали этот апдейт в один из своих хонейпотов (компьютеры без защиты, напрямую открытые в интернет. Используются в антивирусных компаниях для отлавливания новых или известных вирусов и их тестирования) и быстро сделали защиту от новой угрозы. Вообще же, вся история этой угрозы крайне интересна.

Изначально, основной задачей червя было распространение, и он успешно распространился до достаточно надежного и большого ботнета, дополненного сложным механизмом подписывания кода для защиты механизма обновлений, а также надежным P2P (peer to peer) протоколом.

Ниже таблица, в которой вы можете увидеть общие данные об эволюции этой угрозы:

Врядли надо переводить эту таблицу полностью, так что напишу только пару слов:

вы видите, что в версии С вирус уже больше не распространяется. Зато он получил улучшенный механизм доставки апдейтов через HTTP и P2P, а также усилилась защита от обнаружения и лечения. Вирус даже ищет и убивает некоторые программы, обеспечивающие безопасность компьютера.

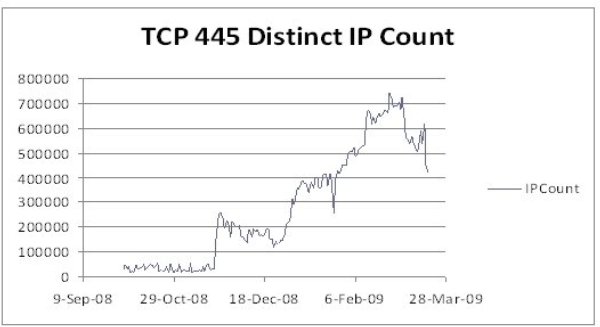

Один интересный аспект W32.Downadup.C — это убирание режима распространения. Это совпало с публичными сообщениями об уменьшении активности в порте TCP 445 также от 5-ого марта 2009. Уменьшение активности на TCP порте 445 очень ожидаемо, так как W32.Downadup.A и W32.Downadup.B оба имели агрессивные алгоритмы распространения, но у W32.Downadup.C их нет. Симантековский DeepSight Threat Management System наблюдал это уменьшение в активности (как вы можете увидеть на графике 1 ниже).

График 1. Уменьшение активности запросов TCP порта 445, возможно из-за апдейта сети Downadup с W32.Downadup.C.

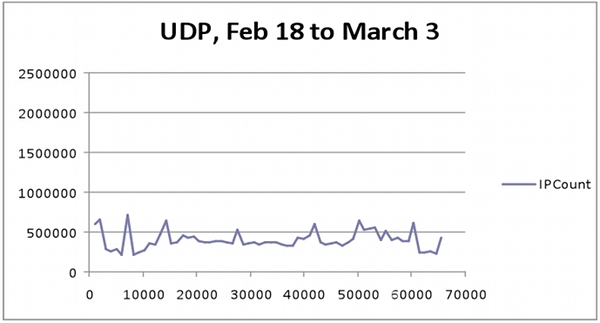

Следующий важный аспект W32.Downadup.C — это дополнение к надежному механизму апдейта через P2P .P2P функциональность позволяет авторам разослать криптографически подписанные апдейты на другие компьютеры, инфицированные Downadup. Эта функциональность содержит UDP P2P поисковый механизм, который посылает UDP траффик на список сгенерированный IP и портов. График 2 иллюстрирует всю активность UDP для портов больше, чем 1024, которая была обнаружена через Symantec DeepSight Threat Management System между 18 Февралем и 3 Марта 2009 года.

График 2. UDP активность для портов больше, чем 1024 между 18 Февраля и 3 Марта 2009 года.

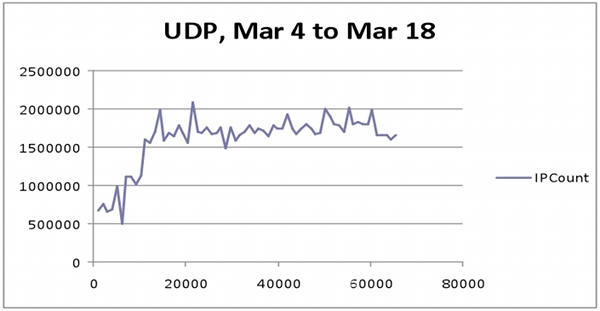

Резкий рост этого траффика был обнаружен 4 Марта. Это совпало с обновлением W32.Downadup.C, которое было заслано в компьютеры, зараженные W32.Downadup.B. Сильное увеличение в UDP активности показывает, что большое число систем, зараженных W32.Downadup.B начали выполнять UDP P2P поиск на случайные IP адреса. Это поведение характерно для начального P2P сетапа W32.Downadup.C.

График 3. UDP активность для портов больше 1024 между 4 марта и 18 марта 2009 года.

Обратите внимание на число IP (то есть, на минимум числа зараженных компьютеров) — больше 2 млн. (прим. переводчика)

Основная цель P2P функциональности — позволить авторам посылать подписанные обновления на компьютеры, зараженные W32.Downadup.C. По существу, эта угроза эволюционировала из интернет-червя (возможно это была тестовая фаза) в полнофункциональный бэкдор\бот. P2P сеть делает очень сложной задачу разрушения сети Downadup потому что в ней нет централизованного командного центра, который можно было бы закрыть.

В дополнение к P2P апдейтам, вспомогательный HTTP апдейт метод также был улучшен. Этот метод генерирует теперь список из 50 000 доменов каждый день и рандомно выбирает 500 из них, которые проверяет ежедневно для поиска и скачивания криптографически подписанных апдейтов.

Как бы то ни было, но до сих пор нет никакой информации или намека на то, как эта сеть будет использована в будущем.