В последнее время снова много стали говорить о рутките TDSS, а точнее о последней его модификации TDL3. По классификации ESET, данный руткит относится к вредоносным программам семейства Win32/Olmarik. По нашим статистическим данным, наибольшую активность, он проявляет в США. Другие антивирусные компании также подтверждают сей факт.

Стоит отметить, что за достаточно небольшой промежуток времени появилось уже несколько независимых исследований по этой теме: раз , два, три. Сегодня Центр вирусных исследований и аналитики российского представительства ESET обнародовал свой аналитический отчет «Руткит Win32/Olmarik: технологии работы и распространения», который был подготовлен по итогам длительного мониторинга и анализа различных модификаций этого руткита. Ниже мы приводим выдержки из этого документа.

В нашем исследовании присутствует описание не только технологий внедрения и функционирования, но и способов монетизации распространения. В нашем отчете присутствует ряд технологических моментов, нерассмотренных в других аналитических работах.

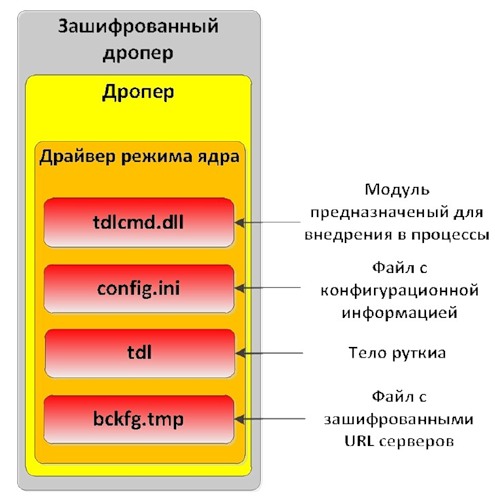

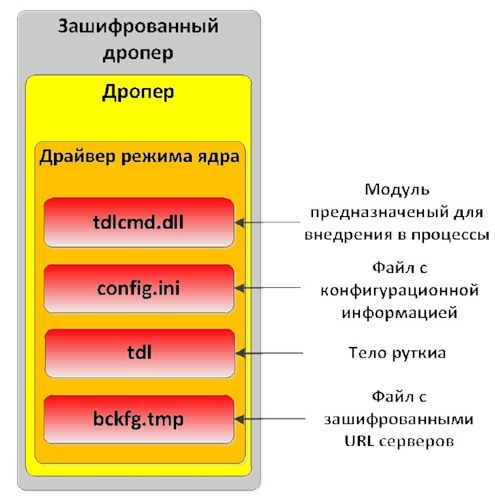

WIN32/OLMARIK распространяется посредством специальной программы – дропера, задачей которой является скрытая установка руткита. Тело дропера зашифровано и обфусцированно для того, чтобы затруднить детектирование антивирусным ПО. Во время расшифрования дропер использует некоторые приемы для противодействия отладке, эмуляции и определения выполнения в среде виртуальной машины.

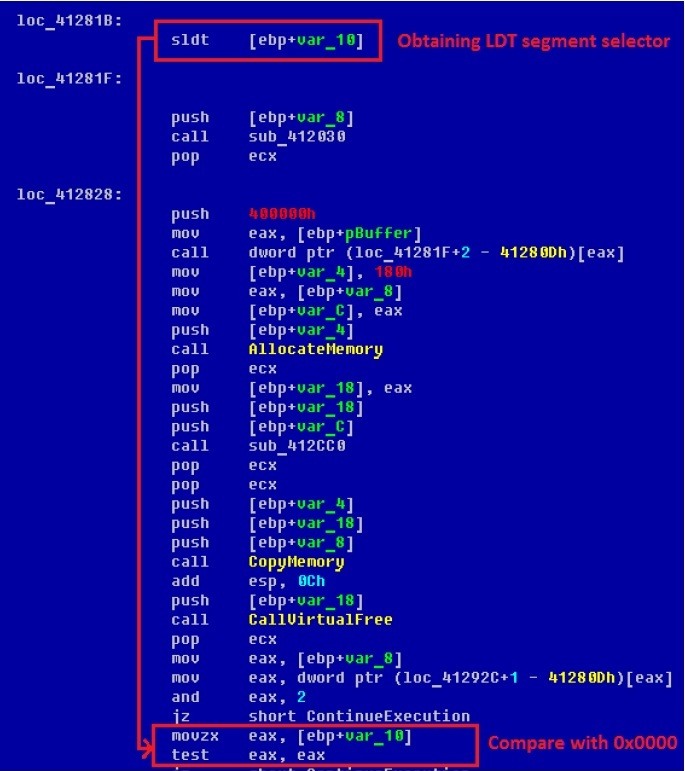

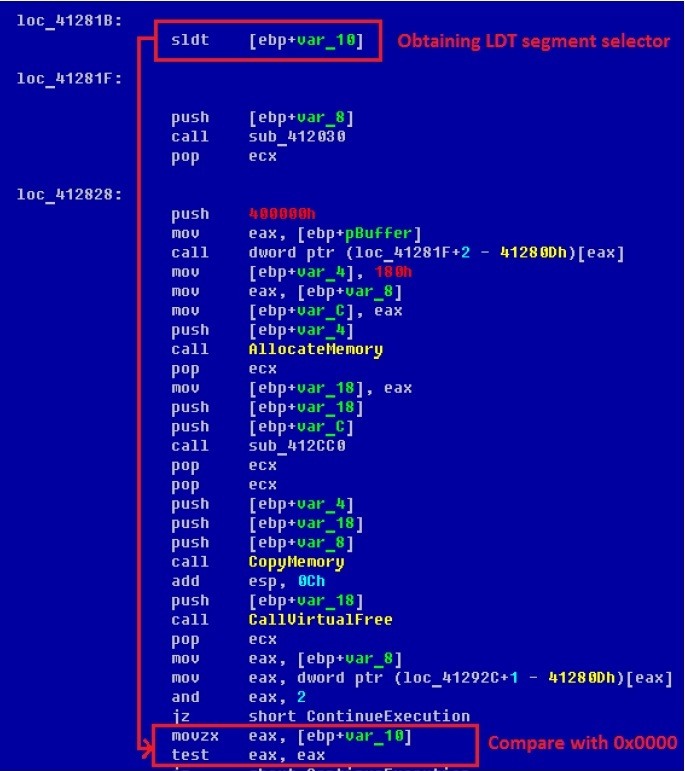

Дропер проверяет, выполняется ли он в среде виртуальной машины, читая содержимое регистра LDTR, содержащего селектор сегмента, в котором располагается локальная таблица дескрипторов сегментов. Данная таблица используется для вычисления линейного адреса из пары селектор_сегмента: смещение. ОС семейства Microsoft Windows не используют локальные таблицы дескрипторов сегментов и инициализируют регистр LDTR нулевым значением. В то же время, большинство современных виртуальных машин (VMware, Virtual PC и т.д.) их используют и, следовательно, инициализируют регистр LDTR значением, отличным от нуля. Этот факт используется вредоносным программным обеспечением для детектирования выполнения в виртуальной среде. Содержимое регистра LDTR можно получить с помощью инструкции sldt (store local descriptor table), которая не является привилегированной и может быть выполнена в 3-м кольце защиты. На ниже приведённом рисунке приведён фрагмент кода, осуществляющий подобную проверку.

Некоторые разновидности руткитов данного семейства специально разработаны для распространения в определённых странах. Так, например, образец, получивший широкое распространение в Великобритании, перед инсталляцией осуществляет проверку локали со значениями из следующего списка:

• Azerbaijan;

• Belarus;

• Kazakhstan;

• Kyrgyzstan;

• Russia;

• Uzbekistan;

• Ukraine;

• Czech Republic;

• Poland.

Если обнаружено соответствие, то дропер завершает работу, не устанавливая руткита.

Более подробно читайте в нашем аналитическом отчете «Руткит Win32/Olmarik: технологии работы и распространения»

Стоит отметить, что за достаточно небольшой промежуток времени появилось уже несколько независимых исследований по этой теме: раз , два, три. Сегодня Центр вирусных исследований и аналитики российского представительства ESET обнародовал свой аналитический отчет «Руткит Win32/Olmarik: технологии работы и распространения», который был подготовлен по итогам длительного мониторинга и анализа различных модификаций этого руткита. Ниже мы приводим выдержки из этого документа.

В нашем исследовании присутствует описание не только технологий внедрения и функционирования, но и способов монетизации распространения. В нашем отчете присутствует ряд технологических моментов, нерассмотренных в других аналитических работах.

WIN32/OLMARIK распространяется посредством специальной программы – дропера, задачей которой является скрытая установка руткита. Тело дропера зашифровано и обфусцированно для того, чтобы затруднить детектирование антивирусным ПО. Во время расшифрования дропер использует некоторые приемы для противодействия отладке, эмуляции и определения выполнения в среде виртуальной машины.

Дропер проверяет, выполняется ли он в среде виртуальной машины, читая содержимое регистра LDTR, содержащего селектор сегмента, в котором располагается локальная таблица дескрипторов сегментов. Данная таблица используется для вычисления линейного адреса из пары селектор_сегмента: смещение. ОС семейства Microsoft Windows не используют локальные таблицы дескрипторов сегментов и инициализируют регистр LDTR нулевым значением. В то же время, большинство современных виртуальных машин (VMware, Virtual PC и т.д.) их используют и, следовательно, инициализируют регистр LDTR значением, отличным от нуля. Этот факт используется вредоносным программным обеспечением для детектирования выполнения в виртуальной среде. Содержимое регистра LDTR можно получить с помощью инструкции sldt (store local descriptor table), которая не является привилегированной и может быть выполнена в 3-м кольце защиты. На ниже приведённом рисунке приведён фрагмент кода, осуществляющий подобную проверку.

Некоторые разновидности руткитов данного семейства специально разработаны для распространения в определённых странах. Так, например, образец, получивший широкое распространение в Великобритании, перед инсталляцией осуществляет проверку локали со значениями из следующего списка:

• Azerbaijan;

• Belarus;

• Kazakhstan;

• Kyrgyzstan;

• Russia;

• Uzbekistan;

• Ukraine;

• Czech Republic;

• Poland.

Если обнаружено соответствие, то дропер завершает работу, не устанавливая руткита.

Более подробно читайте в нашем аналитическом отчете «Руткит Win32/Olmarik: технологии работы и распространения»