Некоторое время назад, специалисты «ВирусБлокАда» сообщили об обнаружении нового вируса, распространяемого через USB-носители. Особенностью работы этого вредоноса является следующее:

1. Для внедрения в систему не используется хорошо известная уязвимость с autorun.inf. На этот раз работа построена на абсолютно свежей уязвимости, которой страдают все версии системы Windows. Суть этой уязвимости: на носителях создаются файлы-ярлыки со следующим именем:

Каждый ярлык при обработке системой для отображения изображения ярлыка запускает троянскую библиотеку ~wtr4141.tmp (или ~wtr4132.tmp, цифры могут быть другие).

На данный момент публично доступен вариант эксплоита, что заставляет думать, что то ли ещё будет — уязвимость до сих пор не прикрыта и является лакомым куском для вирмейкеров.

2. После заражения в директорию %SystemRoot%\System32\drivers помещаются 2 файла: mrxnet.sys и mrxcls.sys, один из которых работает как драйвер-фильтр файловой системы, а второй как инжектор вредоносного кода. В директорию %SystemRoot%\inf помещаются 2 файла oem6c.pnf и oem7a.pnf, содержимое которых зашифровано. Драйверы подписаны валидной цифровой подписью, выданной Realtec Semiconductor:

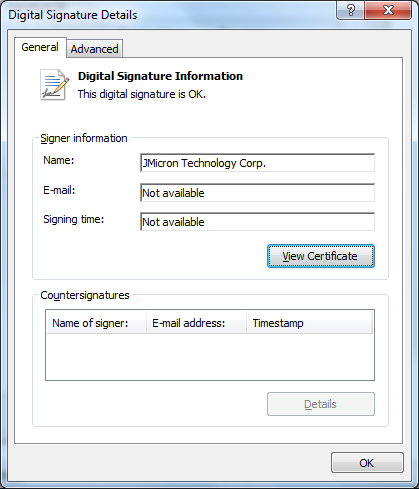

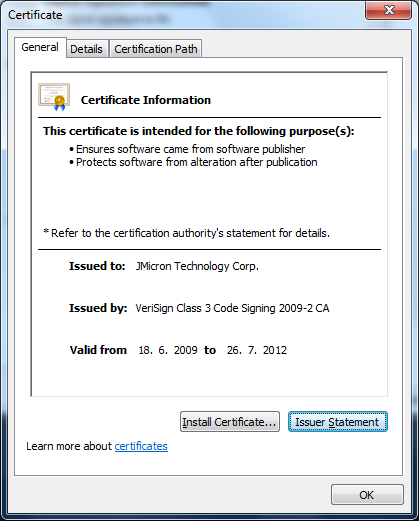

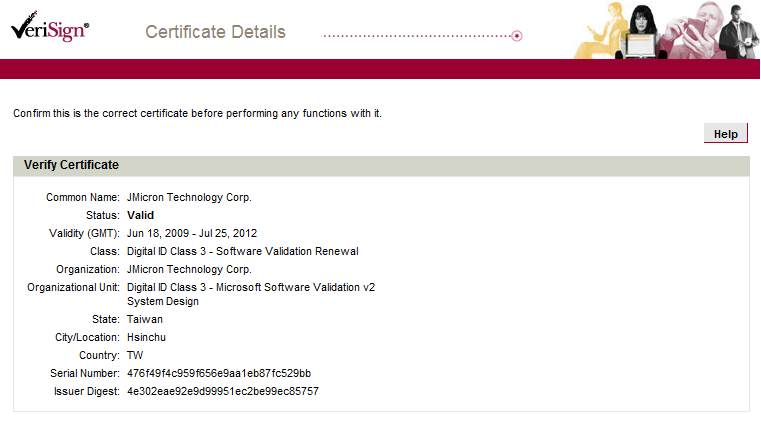

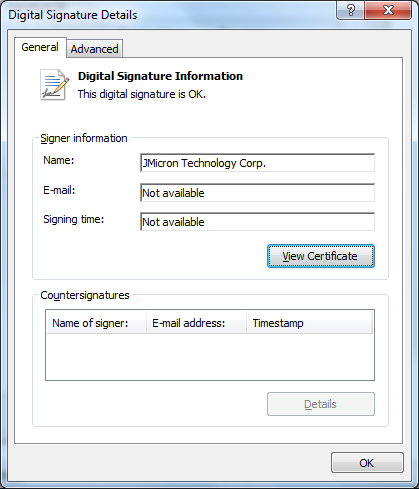

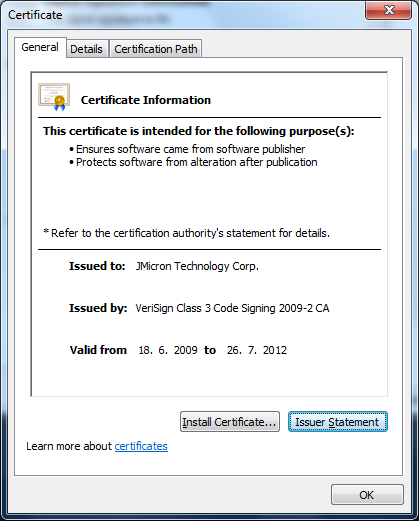

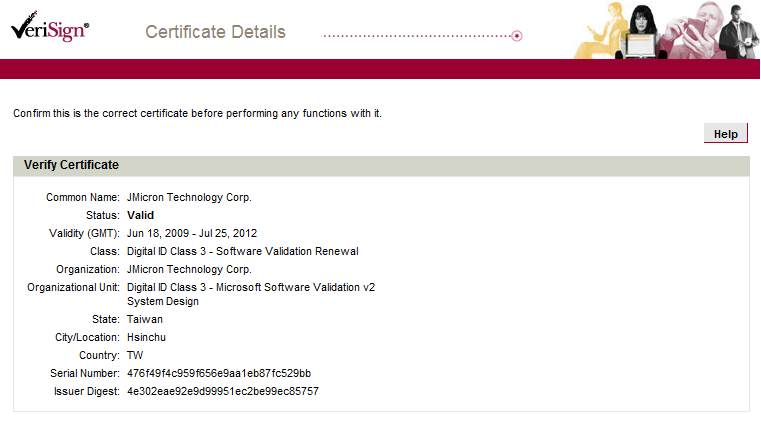

На данный момент удалось добиться отозвания этого сертификата. Однако новая версия зловреда, аналогичная по функционалу, подписана сертификатом от JMicron Technology:

Обратите внимание: этот сертификат даже не истёкший, как в случае Realtec.

3. Сразу после заражения, без перезагрузки, руткит запускает дополнительные потоки в системных процессах, скрывая при этом модули, из которых данные потоки были запущены, и устанавливает перехваты в системных процессах services.exe, svchost.exe, lsass.exe, возможно — winlogon.exe. Это позволяет скрывать указанные выше файлы зловреда и реализовать вредоносный функционал.

На данный момент наибольшее количество пострадавших от зловреда зафиксировано в Индии, Иране и Индонезии, однако отдельные случаи отмечены и в других странах, в том числе и странах СНГ.

На данный момент исследование вируса продолжается, в частности, не до конца выяснены механизмы зловредной деятельности. Существует мнение, что зловред занимается промышленным шпионажем, подключаясь к специализированным системам Simatic WinCC компании Siemens. Однако окончательного анализа ещё не имеется.

В настоящее время для рядовых пользователей опасность представляет даже не данный зловред (уже получивший имя Trojan-Dropper.Win32.Stuxnet, Rootkit.TmpHider, SScope.Rookit.TmpHider.2 и др.), а сама открытая новая концепция возможности заражения через USB-носители. Единственным способом предотвращения заражения новыми вариантами, ещё не вошедшими в антивирусные базы, является отключение отображения иконок для ярлыков, а также службы WebClient.

AddOn: Пока сообщение претерпевает просмотры и оценки, нашёл вроде как первый достойный анализ Stuxnet. Потому решил его упомянуть.

1. Для внедрения в систему не используется хорошо известная уязвимость с autorun.inf. На этот раз работа построена на абсолютно свежей уязвимости, которой страдают все версии системы Windows. Суть этой уязвимости: на носителях создаются файлы-ярлыки со следующим именем:

"Copy of Copy of Copy of Copy of Shortcut to.lnk"

"Copy of Copy of Copy of Shortcut to.lnk"

"Copy of Copy of Shortcut to.lnk"

"Copy of Shortcut to.lnk"Каждый ярлык при обработке системой для отображения изображения ярлыка запускает троянскую библиотеку ~wtr4141.tmp (или ~wtr4132.tmp, цифры могут быть другие).

На данный момент публично доступен вариант эксплоита, что заставляет думать, что то ли ещё будет — уязвимость до сих пор не прикрыта и является лакомым куском для вирмейкеров.

2. После заражения в директорию %SystemRoot%\System32\drivers помещаются 2 файла: mrxnet.sys и mrxcls.sys, один из которых работает как драйвер-фильтр файловой системы, а второй как инжектор вредоносного кода. В директорию %SystemRoot%\inf помещаются 2 файла oem6c.pnf и oem7a.pnf, содержимое которых зашифровано. Драйверы подписаны валидной цифровой подписью, выданной Realtec Semiconductor:

На данный момент удалось добиться отозвания этого сертификата. Однако новая версия зловреда, аналогичная по функционалу, подписана сертификатом от JMicron Technology:

Обратите внимание: этот сертификат даже не истёкший, как в случае Realtec.

3. Сразу после заражения, без перезагрузки, руткит запускает дополнительные потоки в системных процессах, скрывая при этом модули, из которых данные потоки были запущены, и устанавливает перехваты в системных процессах services.exe, svchost.exe, lsass.exe, возможно — winlogon.exe. Это позволяет скрывать указанные выше файлы зловреда и реализовать вредоносный функционал.

На данный момент наибольшее количество пострадавших от зловреда зафиксировано в Индии, Иране и Индонезии, однако отдельные случаи отмечены и в других странах, в том числе и странах СНГ.

На данный момент исследование вируса продолжается, в частности, не до конца выяснены механизмы зловредной деятельности. Существует мнение, что зловред занимается промышленным шпионажем, подключаясь к специализированным системам Simatic WinCC компании Siemens. Однако окончательного анализа ещё не имеется.

В настоящее время для рядовых пользователей опасность представляет даже не данный зловред (уже получивший имя Trojan-Dropper.Win32.Stuxnet, Rootkit.TmpHider, SScope.Rookit.TmpHider.2 и др.), а сама открытая новая концепция возможности заражения через USB-носители. Единственным способом предотвращения заражения новыми вариантами, ещё не вошедшими в антивирусные базы, является отключение отображения иконок для ярлыков, а также службы WebClient.

AddOn: Пока сообщение претерпевает просмотры и оценки, нашёл вроде как первый достойный анализ Stuxnet. Потому решил его упомянуть.