Доброго времени суток!

На днях поставили задачу, настроить удаленный доступ к серверу через VPN. До этого использовали доступ через удаленный рабочий стол. Закрыли доступ к серверу, осталось поднять VPN сервер и добавить пользователей, кому разрешен доступ из дома. В качестве шлюза в организации установлен Mikrotik 450g. Можно было бы просто включить VPN-сервер на Mikrotik'e и завести необходимое кол-во пользователей. Решил пойти другим путем, так как в компании на сервере поднят Active Directory, можно воспользоваться Radius-сервером на Windows 2008r2. И получим не плохую связку, что упростит нам работу в будущем по управлению доступом к серверу. И так опишу как все это дело настроить.

Для начала настроим Radius-сервер

Для работы radius сервера нам потребуется установить роль Службы политики сети и доступа – NPS сервер

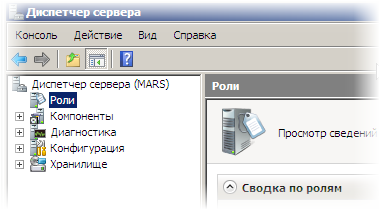

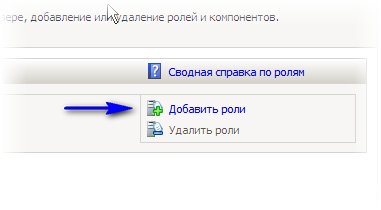

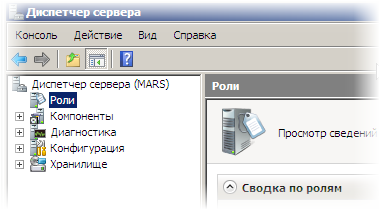

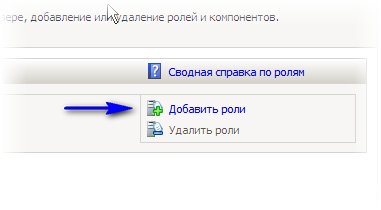

И так открываем Диспетчер сервера – Роли – Добавить роли

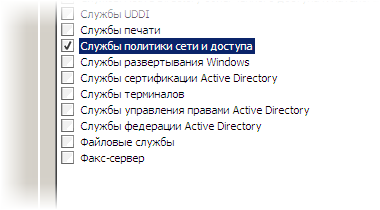

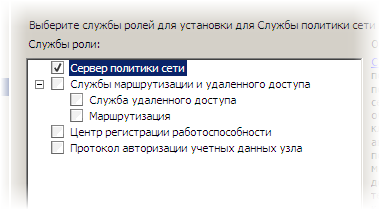

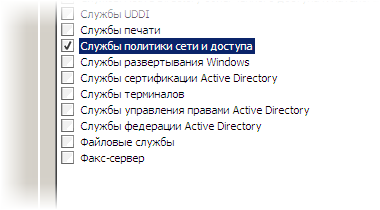

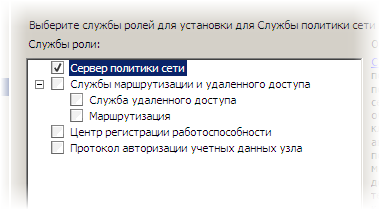

Находим в списке Службы политики сети и доступа, нажимаем далее, появится информация о данной службе, если необходимо читаем или сразу нажимаем далее, выбираем какие службы данной роли необходимо включить. Для радиус сервера нам понадобиться только Сервер политики сети, выбираем, нажимаем далее и установить.

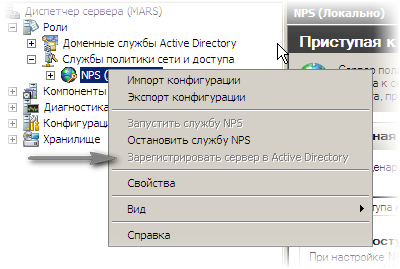

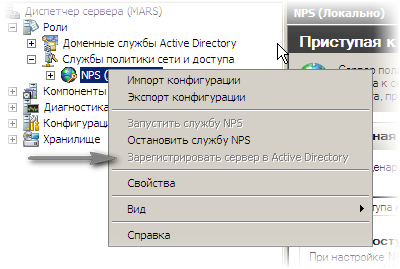

После установки службы, необходимо ее зарегистрировать в Active Directory, это требуется для применения групповых политик применяемых на сервере. Вот тут у меня и возникли проблемы, кнопка активации была не активна.

Причину я не нашел, но двигаемся дальше.

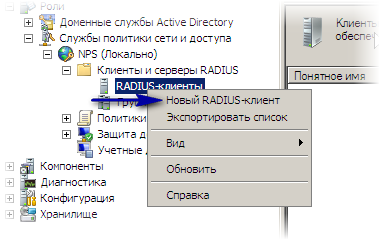

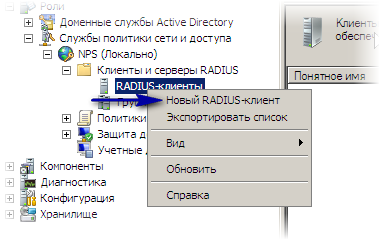

Переходим к настройке сервера. Теперь необходимо добавить radius-клиента. Для этого переходим: Диспетчер сервера – Роли – Службы политики сети и доступа — NPS (Локально) – Клиенты и серверы RADIUS – RADIUS-клиенты. Кликаем правой кнопкой мыши на RADIUS-клиенты, нажимаем на Новый RADIUS-клиент.

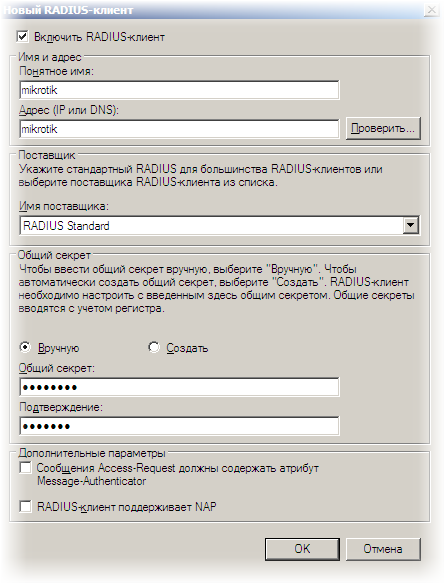

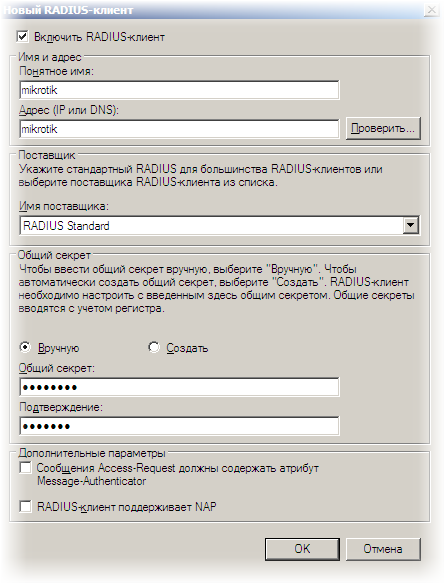

В открывшемся диалоговом окне заполняем поля:

• Понятное имя – имя радиус клиента (задается произвольно);

• Адрес (IP или DNS) – тут все понятно, ip адрес либо dns-имя нашего устройства;

• Имя поставщика – поставщик radius клиента (можно оставить Standard);

• Общий секрет – пароль для авторизации радиус-клиента (пароль допустим 12345678).

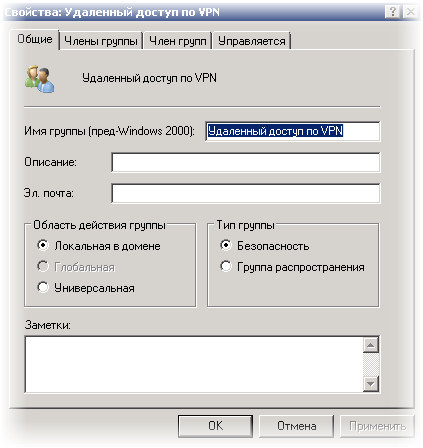

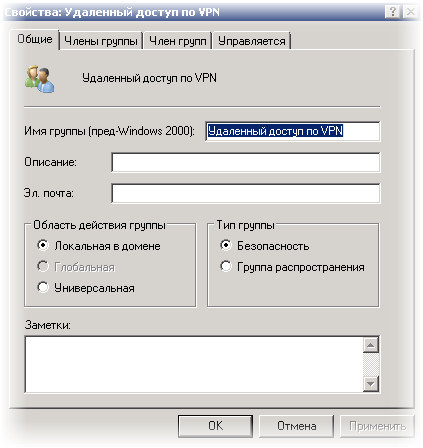

Для того что бы настроить политику доступа, необходимо создать в Active Directory локальную группу безопасности. В данную группу будут входить пользователи, которым будет открыт доступ к серверу из дома. Назовем ее Удаленный доступ по VPN.

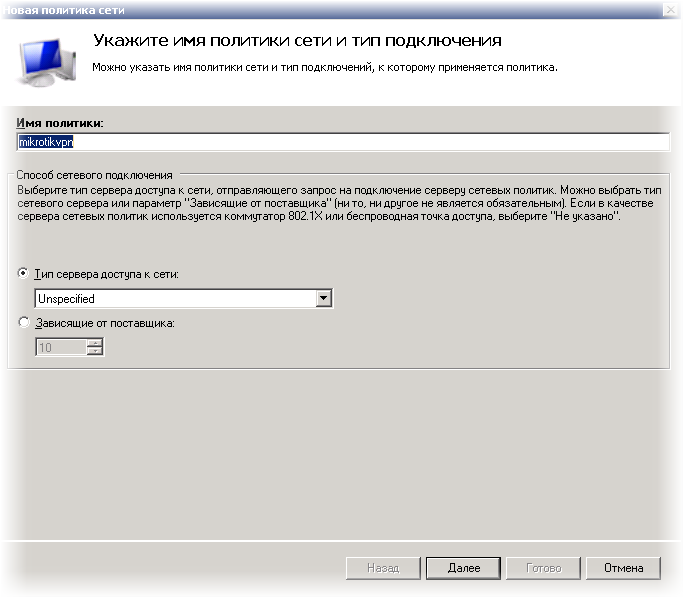

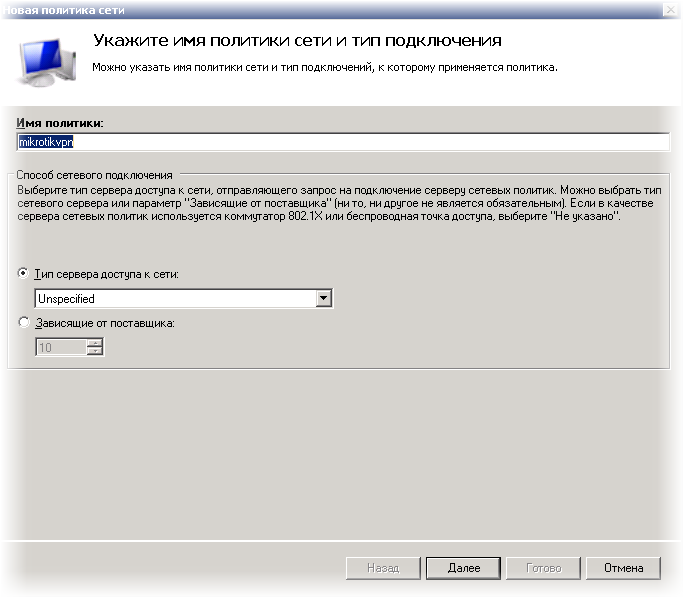

Создаем политику доступа. В службе NPS (Локально) открываем Политики кликаем правой кнопкой мыши Сетевые политики – Новый документ. В открывшемся окне заполняем поля:

• Имя политики — произвольное имя;

• Тип сервера доступа к сети – оставляем Unspecified.

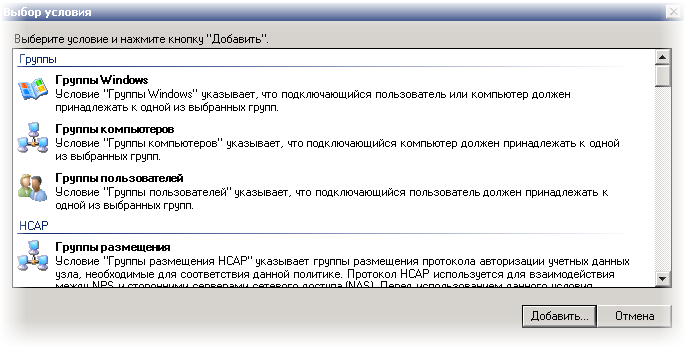

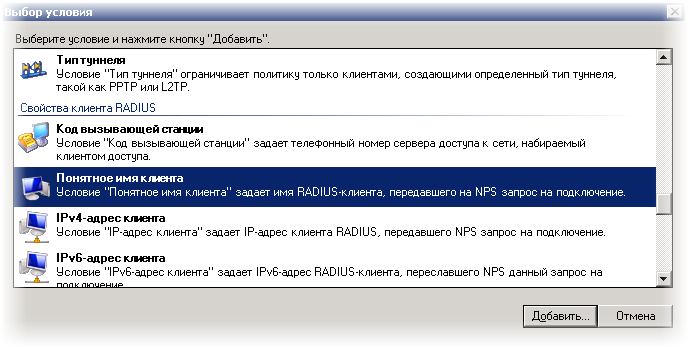

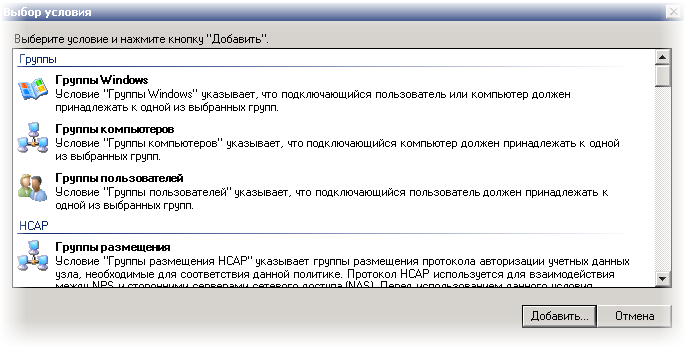

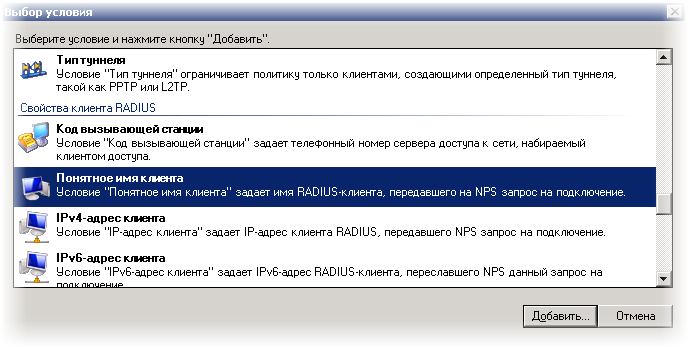

Нажимаем далее, откроется окно Выбор условия, тут все просто на основании чего будем разрешать или запрещать доступ. Нажимаем добавить, Группы – Группы Windows.

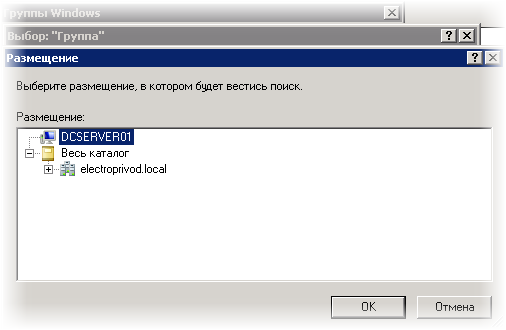

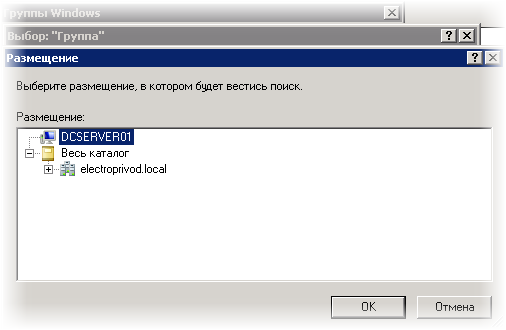

Как помните выше я писал, что у меня не получалось зарегистрировать Сервер политик сети (NPS (Локально)) в AD, точнее кнопка активации не активна, из-за данной проблемы при выборе группы безопасности выходит ошибка.

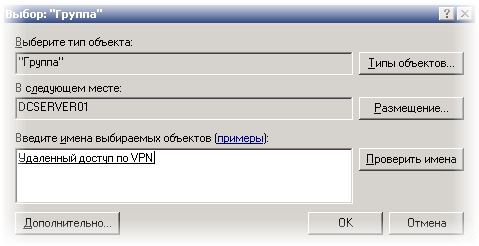

Проблему обошел следующим способом, при поиске группы безопасности, выбираем размещение не в домене, а на самом сервере (DNS имя сервера).

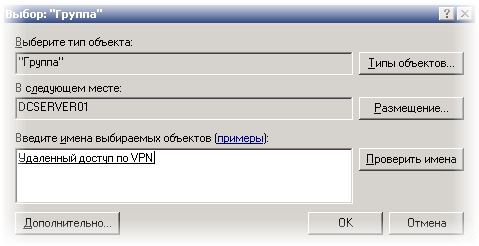

Далее уже находим созданную ранее группу Удаленный доступ по VPN. Нажимаем ОК.

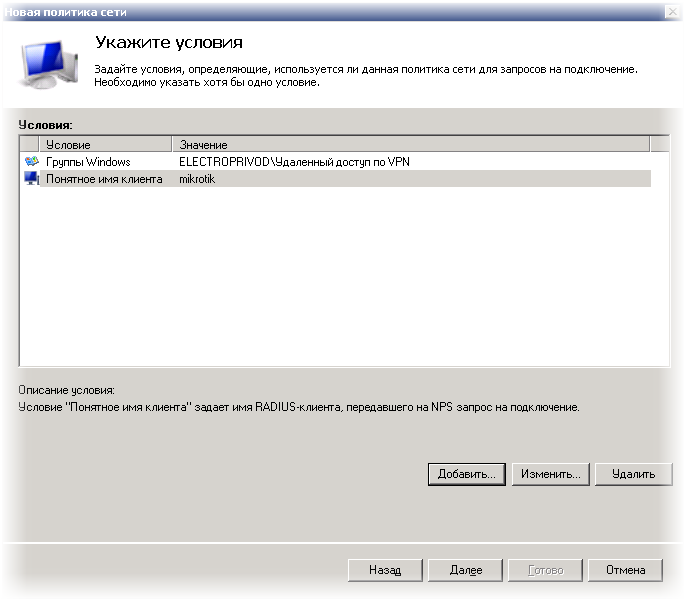

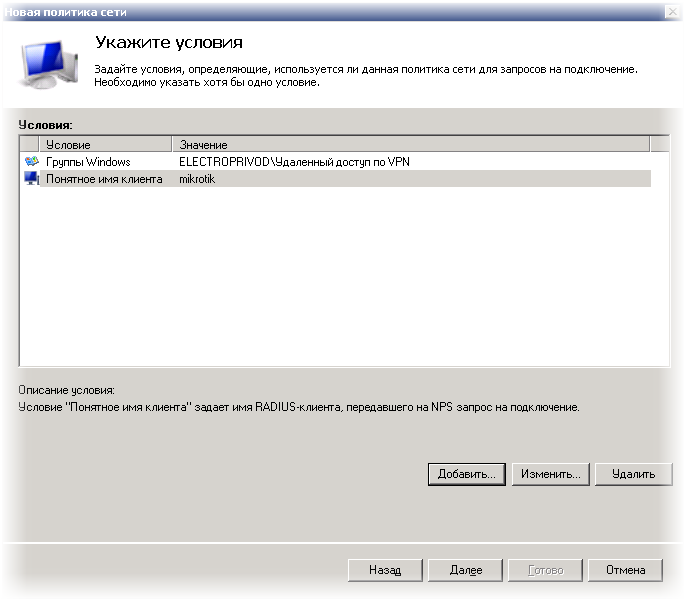

Добавим еще одно условие, от какого radius-клиента разрешено подключение. Свойства клиента RADIUS – Понятное имя клиента, добавить. Тут указываем, имя Radius-клиента которого создавали раннее, в моем случае mikrotik.

Нажимаем ок, в итоге у нас получается 2 условия, идем далее.

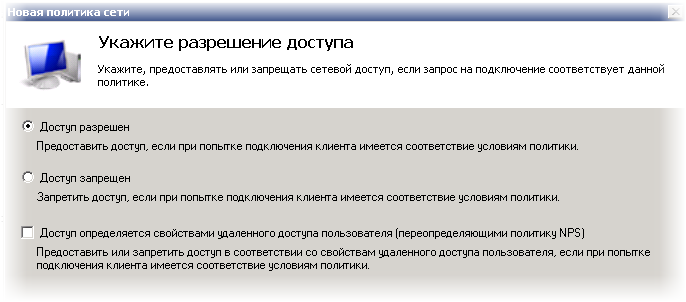

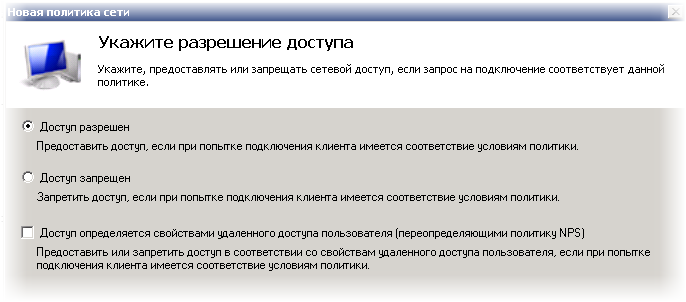

Укажите разрешение доступа – Доступ разрешен.

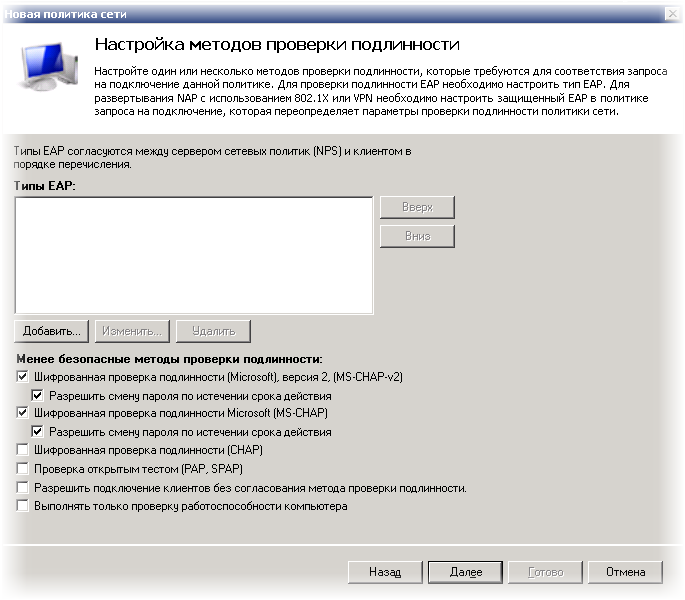

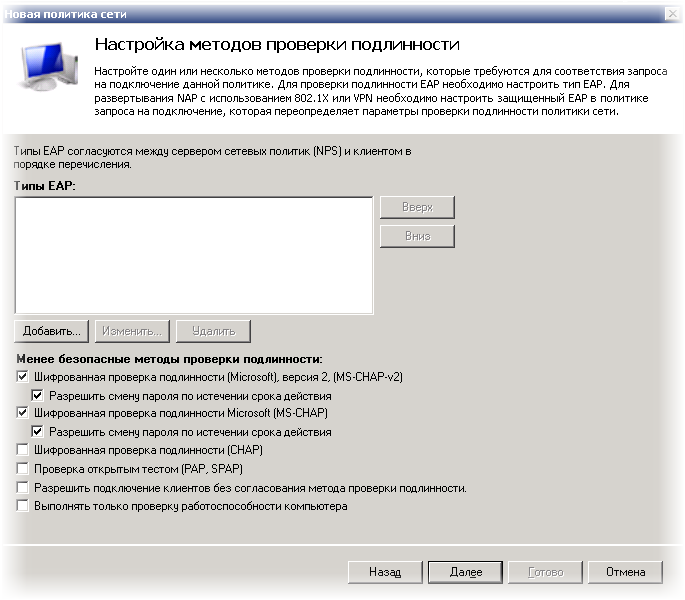

Далее Настройка методов проверки подлинности выбираем метод шифрование mschap и mschap2.

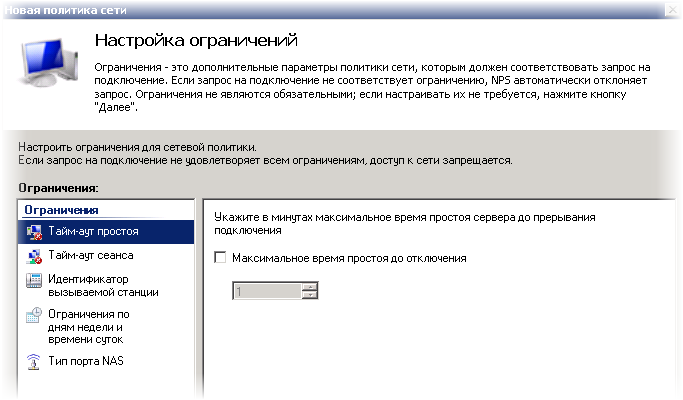

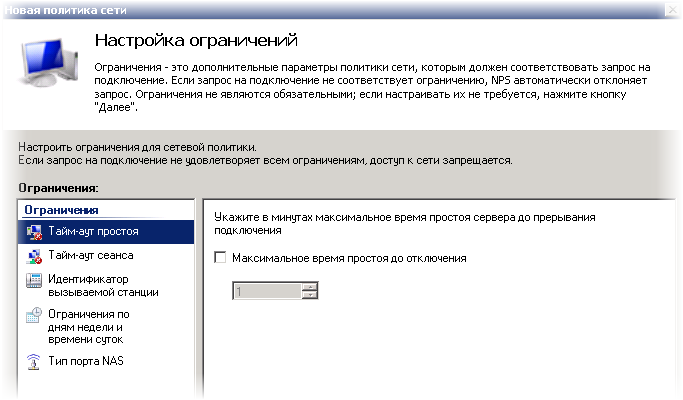

Далее Настройка ограничений, тут параметры можно оставить по умолчанию.

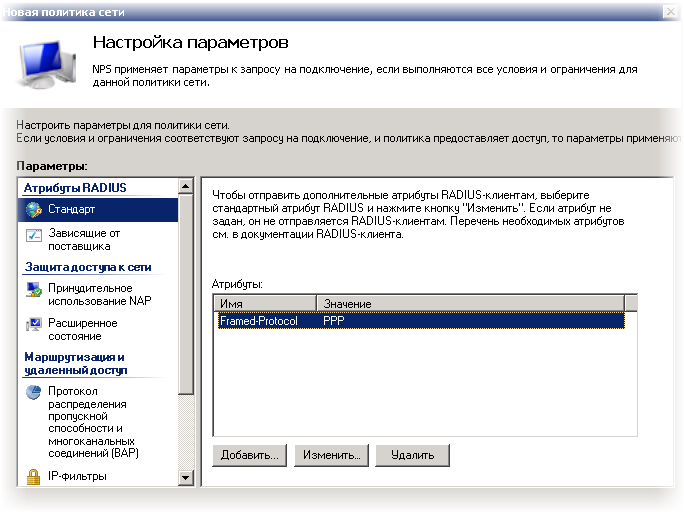

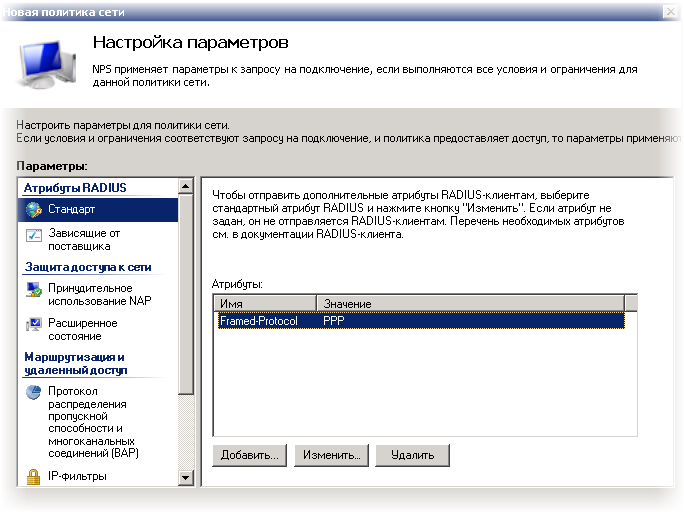

Настройка параметров, в Атрибуты RADIUS – Стандарт, удаляем атрибут Service-Type Framed, оставляем только PPP.

На этом настройка Radius-сервера заканчивается. Нажимаем далее и готово.

Переходим к настройке Mikrotik'a.

Создадим пул ip адресов для подключения наших пользователей:

Профиль для VPN сервера:

В качестве VPN севера выбрал PPTP сервер, включаем:

Необходимо включить авторизацию с помощью radius-сервера

Включаем radius-клиент, и настраиваем его под наш сервер

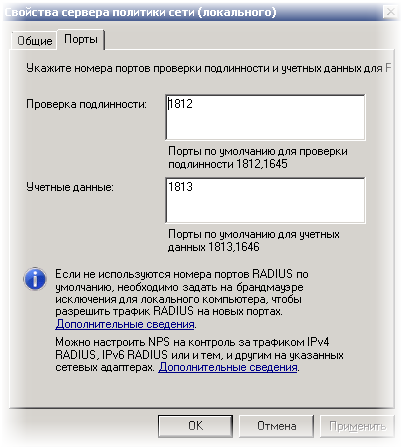

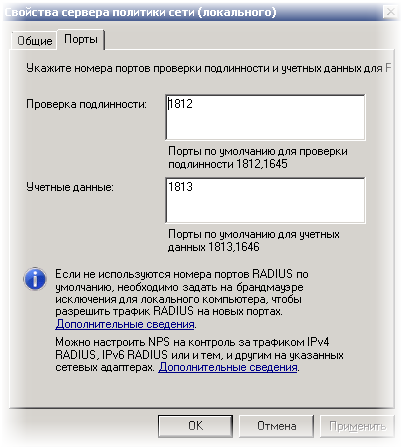

Какие задействованы порты на нашем Radius-сервере можно посмотреть в свойствах Сервера политики сети

Диспетчер сервера – Роли – Службы политики сети и доступа — NPS (Локально) правой кнопкой мыши Свойства

Так же на микротике потребуется отключить masquerade в firewall'e для диапазона ip адресов 10.0.18.2-10.0.18.99, что бы наши пользователи не использовали интернет от данного соединения VPN.

откроется окно, пишем наш диапазон

У меня masquerade идет первым по списку в NAT, поэтому number=1.

Осталось только добавить в группу безопасности «Удаленный доступ по VPN», пользователей, которым разрешен доступ.

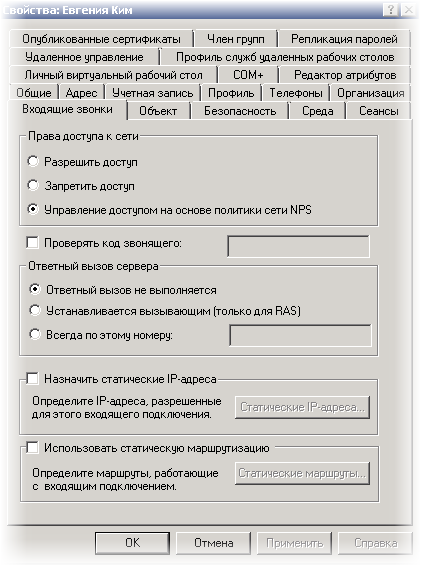

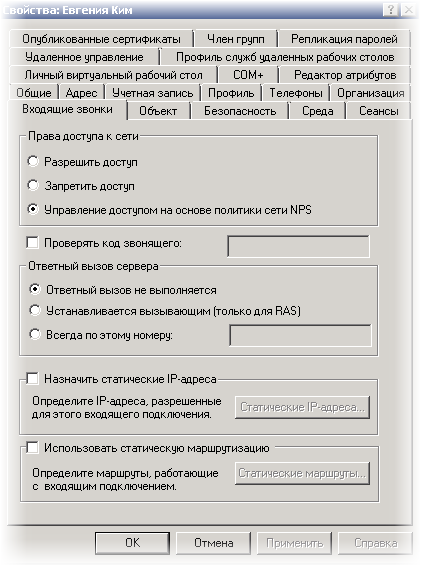

Есть еще момент, в свойствах учетной записи пользователя необходимо в настройках Входящие звонки — Права доступа к сети включить Управление доступом на основе политики NPS

Что бы у пользователей не возникло проблем с настройкой VPN соединения дома, и избавить себя от звонков в вечернее время. С помощью утилиты CMAK:

Несколько скриншотов делал уже после настройки на виртуальной машине, а именно добавление роли Службы политики сети и доступа. Из-за этого разные dns-имена серверов.

На днях поставили задачу, настроить удаленный доступ к серверу через VPN. До этого использовали доступ через удаленный рабочий стол. Закрыли доступ к серверу, осталось поднять VPN сервер и добавить пользователей, кому разрешен доступ из дома. В качестве шлюза в организации установлен Mikrotik 450g. Можно было бы просто включить VPN-сервер на Mikrotik'e и завести необходимое кол-во пользователей. Решил пойти другим путем, так как в компании на сервере поднят Active Directory, можно воспользоваться Radius-сервером на Windows 2008r2. И получим не плохую связку, что упростит нам работу в будущем по управлению доступом к серверу. И так опишу как все это дело настроить.

Для начала настроим Radius-сервер

Для работы radius сервера нам потребуется установить роль Службы политики сети и доступа – NPS сервер

И так открываем Диспетчер сервера – Роли – Добавить роли

Находим в списке Службы политики сети и доступа, нажимаем далее, появится информация о данной службе, если необходимо читаем или сразу нажимаем далее, выбираем какие службы данной роли необходимо включить. Для радиус сервера нам понадобиться только Сервер политики сети, выбираем, нажимаем далее и установить.

После установки службы, необходимо ее зарегистрировать в Active Directory, это требуется для применения групповых политик применяемых на сервере. Вот тут у меня и возникли проблемы, кнопка активации была не активна.

Причину я не нашел, но двигаемся дальше.

Переходим к настройке сервера. Теперь необходимо добавить radius-клиента. Для этого переходим: Диспетчер сервера – Роли – Службы политики сети и доступа — NPS (Локально) – Клиенты и серверы RADIUS – RADIUS-клиенты. Кликаем правой кнопкой мыши на RADIUS-клиенты, нажимаем на Новый RADIUS-клиент.

В открывшемся диалоговом окне заполняем поля:

• Понятное имя – имя радиус клиента (задается произвольно);

• Адрес (IP или DNS) – тут все понятно, ip адрес либо dns-имя нашего устройства;

• Имя поставщика – поставщик radius клиента (можно оставить Standard);

• Общий секрет – пароль для авторизации радиус-клиента (пароль допустим 12345678).

Для того что бы настроить политику доступа, необходимо создать в Active Directory локальную группу безопасности. В данную группу будут входить пользователи, которым будет открыт доступ к серверу из дома. Назовем ее Удаленный доступ по VPN.

Создаем политику доступа. В службе NPS (Локально) открываем Политики кликаем правой кнопкой мыши Сетевые политики – Новый документ. В открывшемся окне заполняем поля:

• Имя политики — произвольное имя;

• Тип сервера доступа к сети – оставляем Unspecified.

Нажимаем далее, откроется окно Выбор условия, тут все просто на основании чего будем разрешать или запрещать доступ. Нажимаем добавить, Группы – Группы Windows.

Как помните выше я писал, что у меня не получалось зарегистрировать Сервер политик сети (NPS (Локально)) в AD, точнее кнопка активации не активна, из-за данной проблемы при выборе группы безопасности выходит ошибка.

Проблему обошел следующим способом, при поиске группы безопасности, выбираем размещение не в домене, а на самом сервере (DNS имя сервера).

Далее уже находим созданную ранее группу Удаленный доступ по VPN. Нажимаем ОК.

Добавим еще одно условие, от какого radius-клиента разрешено подключение. Свойства клиента RADIUS – Понятное имя клиента, добавить. Тут указываем, имя Radius-клиента которого создавали раннее, в моем случае mikrotik.

Нажимаем ок, в итоге у нас получается 2 условия, идем далее.

Укажите разрешение доступа – Доступ разрешен.

Далее Настройка методов проверки подлинности выбираем метод шифрование mschap и mschap2.

Далее Настройка ограничений, тут параметры можно оставить по умолчанию.

Настройка параметров, в Атрибуты RADIUS – Стандарт, удаляем атрибут Service-Type Framed, оставляем только PPP.

На этом настройка Radius-сервера заканчивается. Нажимаем далее и готово.

Переходим к настройке Mikrotik'a.

Создадим пул ip адресов для подключения наших пользователей:

/ip pool add name=vpnserverusers ranges=10.0.18.2-10.0.18.99 next-pool=noneПрофиль для VPN сервера:

/ppp profile add name=vpnserverhome use-encryption=yes change-tcp-mss=yes local-address=10.0.18.1 remote-address=vpnserverusersВ качестве VPN севера выбрал PPTP сервер, включаем:

/interface pptp-server server set enabled=yes authentication=mschap1,mschap2 max-mtu=1460 max-mru=1460 default-profile=vpnserverhomeНеобходимо включить авторизацию с помощью radius-сервера

/ppp aaa set use-radius=yes accounting=yesВключаем radius-клиент, и настраиваем его под наш сервер

/radius add service=ppp secret=12345678 address=192.168.0.100 authentication-port=1812 accounting-port=1813Какие задействованы порты на нашем Radius-сервере можно посмотреть в свойствах Сервера политики сети

Диспетчер сервера – Роли – Службы политики сети и доступа — NPS (Локально) правой кнопкой мыши Свойства

Так же на микротике потребуется отключить masquerade в firewall'e для диапазона ip адресов 10.0.18.2-10.0.18.99, что бы наши пользователи не использовали интернет от данного соединения VPN.

/ip firewall nat edit number=1 src-addressоткроется окно, пишем наш диапазон

!10.0.18.2-10.0.18.99У меня masquerade идет первым по списку в NAT, поэтому number=1.

Осталось только добавить в группу безопасности «Удаленный доступ по VPN», пользователей, которым разрешен доступ.

Есть еще момент, в свойствах учетной записи пользователя необходимо в настройках Входящие звонки — Права доступа к сети включить Управление доступом на основе политики NPS

Что бы у пользователей не возникло проблем с настройкой VPN соединения дома, и избавить себя от звонков в вечернее время. С помощью утилиты CMAK:

Пакет администрирования диспетчера подключений (CMAK) — это средство для настройки и управления способом подключения пользователей к Интернету или корпоративной частной сети.создал автоматическое подключение для Windows7 (32 бит, 64 бит) и WindowsXP (32 бит), со стандартными настройками и написал не большую инструкцию как все это дома установить.