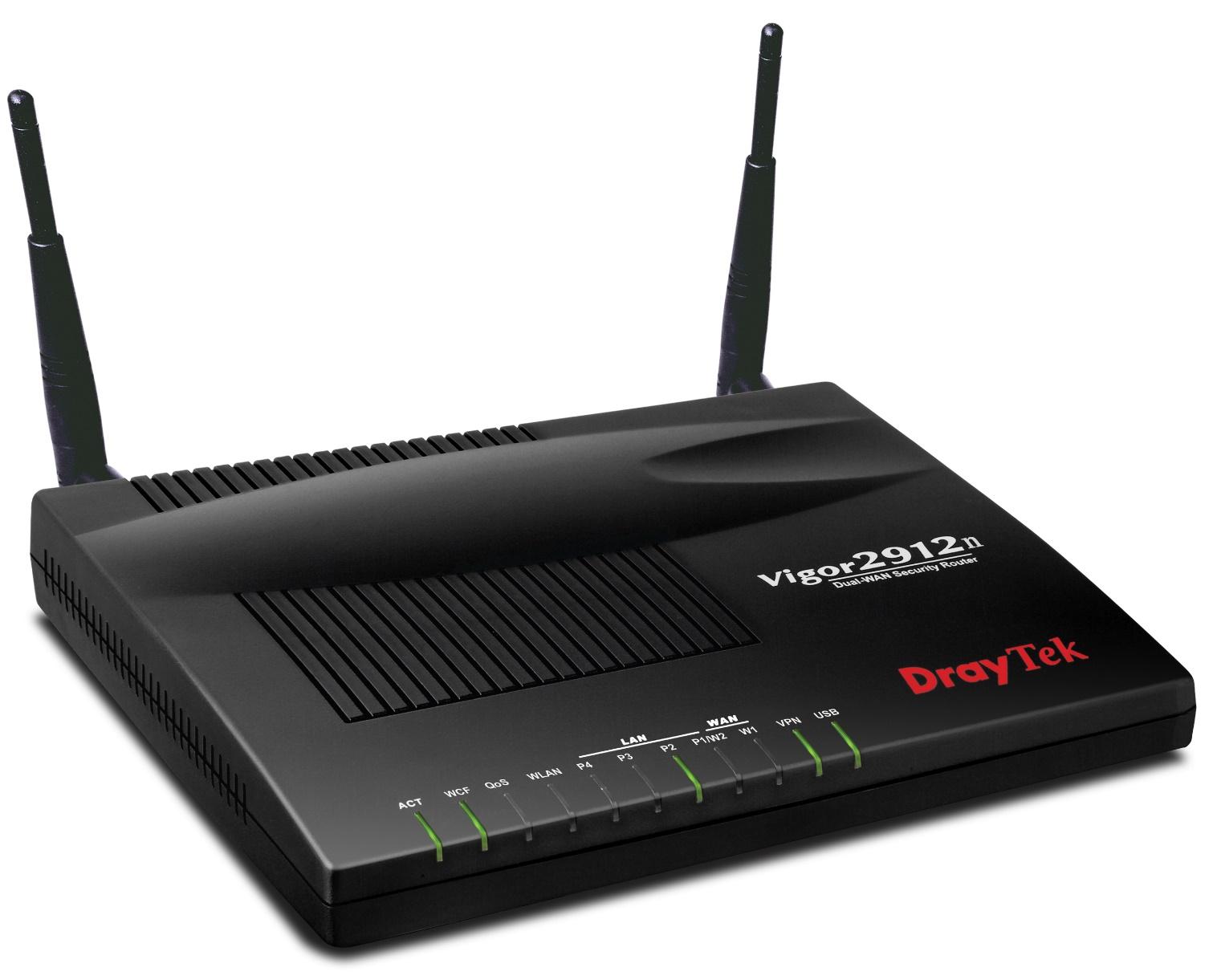

Сегодня на рынке широко представлены различные модели многофункциональных устройств, которые призваны максимально обеспечить малый или среднего размера офис сетевыми сервисами на базе одного устройства. Но среди них особняком, как и несколько лет назад, стоит продукция

Draytek, это связано с тем, что продукция именно этого вендора задала планку простых в настройке, надёжных и функциональных сетевых «комбайнов» для офиса. Серия маршрутизаторов Draytek 2912, о которых пойдёт речь — это золотая середина, которая находится там, где уровень функционала и производительности маршрутизаторов операторского уровня требуется, но обычного домашнего или домашнего+ маршрутизатора, для решения сетевых задач офиса, недостаточно. К тому же, использование одного устройства экономически целесообразнее, чем держать несколько устройство под разные задачи, если они в среднем, являются типовыми, например, маршрутизация, межсетевой экран, VPN-сервер и прочее. Другая ключевая особенность маршрутизаторов Dryatek, которая сделала их популярным во всём мире, это качество и надёжность, которые компания вложила в устройства, начиная с качества материалов корпуса, микросхем и комплектующих и заканчивая качеством встроенного программного обеспечения. Ещё одна особенность маршрутизаторов Draytek– простота настройки и понятный интерфейс, поэтому многим администратором и инженерам нравится работать с Dryatek. Кстати, что касается документации, здесь тоже порядок, кроме официальных руководств, в Интернете и на сайтах Draytek есть множество примеров настройки маршрутизаторов и интеграции их с оборудованием других производителей.