Обработка данных помогает городу стать «умнее», но вызывает новые вопросы: как долго жители городов будут терпеть все сильнее углубляющиеся в личную жизнь методы сбора информации?

Приватность должна играть важнейшую роль в стратегии города, в противном случае граждане будут бояться инновационных технологий. Вим Элфринк, исполнительный вице-президент отраслевых решений и глава отдела глобализации компании Cisco, возглавляет команду, работа которой посвящена созданию «умного города». Он уверен, что власти обязаны давать гражданам выбор — можно ли использовать их данные.

Властям стоит спрашивать граждан при запуске проектов, направленных на повышение эффективности города за счет оптимизации государственных услуг, согласны ли те со слежением за ними.

В Лондоне, например, уже поставили ряд датчиков для создания «умного города». Датчики собирают сведения о доступности парковочных мест, о потреблении электроэнергии и другие данные, анализ которых позволяет узнать о существующих проблемах.

Приватность должна играть важнейшую роль в стратегии города, в противном случае граждане будут бояться инновационных технологий. Вим Элфринк, исполнительный вице-президент отраслевых решений и глава отдела глобализации компании Cisco, возглавляет команду, работа которой посвящена созданию «умного города». Он уверен, что власти обязаны давать гражданам выбор — можно ли использовать их данные.

Властям стоит спрашивать граждан при запуске проектов, направленных на повышение эффективности города за счет оптимизации государственных услуг, согласны ли те со слежением за ними.

В Лондоне, например, уже поставили ряд датчиков для создания «умного города». Датчики собирают сведения о доступности парковочных мест, о потреблении электроэнергии и другие данные, анализ которых позволяет узнать о существующих проблемах.

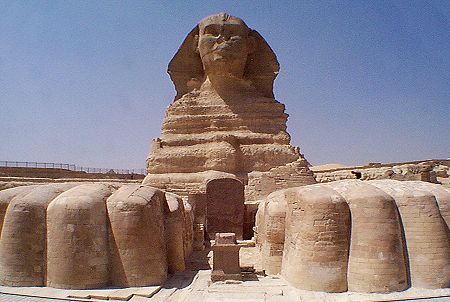

Sphinxsearch является поисковым движком для быстрого fulltextsearch, может получать данные из mysql, oracle и mssql, может выступать сам хранилищем(realtime индексы). Также sphinx имеет режим работы через api и через sphinxql — аналог протокола sql(с некоторыми ограничениями), что позволяет подключить поиск через sphinx на сайте с минимальным изменением кода. Это один из немногих великих, крупных и открытых проектов разработанный в России. На моей жизни я видел как sphinx обрабатывает порядка 100-200 поисковых запросов на 2 миллиона записей из mysql и при этом сервер свободно дышал и его не тошнило, mysql начинает умирать уже на 10 запросах в секунду на аналогичном конфиге.

Sphinxsearch является поисковым движком для быстрого fulltextsearch, может получать данные из mysql, oracle и mssql, может выступать сам хранилищем(realtime индексы). Также sphinx имеет режим работы через api и через sphinxql — аналог протокола sql(с некоторыми ограничениями), что позволяет подключить поиск через sphinx на сайте с минимальным изменением кода. Это один из немногих великих, крупных и открытых проектов разработанный в России. На моей жизни я видел как sphinx обрабатывает порядка 100-200 поисковых запросов на 2 миллиона записей из mysql и при этом сервер свободно дышал и его не тошнило, mysql начинает умирать уже на 10 запросах в секунду на аналогичном конфиге.

Да, зима — не лучшее время для статьи о молниях. Но время близится! Сезон дождей и гроз всего через каких-то 4-5 месяцев, а работы – хоть отбавляй.

Да, зима — не лучшее время для статьи о молниях. Но время близится! Сезон дождей и гроз всего через каких-то 4-5 месяцев, а работы – хоть отбавляй.

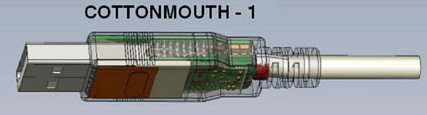

Среди документов опубликованных Эдвардом Сноуденом, бывшим сотрудником ЦРУ и Агентства национальной безопасности США, были обнаружены материалы описывающие некоторые детали технологий шпионажа используемых АНБ. Список программных и аппаратных средств оформлен в виде небольшого каталога. Всего сорок восемь страниц отмеченных грифами «Секретно» и «Совершенно секретно», на которых дано краткое описание той или иной технологии для слежки. Данный список не является исчерпывающим. Представлены техники связанные с получением скрытого доступа к вычислительной технике и сетям, а также способы и устройства радиоэлектронной разведки связанные с мобильной связью и оборудование для наблюдения. В этой статье я расскажу об этих методах шпионажа, далее будет четыре дюжины слайдов(осторожно, трафик).

Среди документов опубликованных Эдвардом Сноуденом, бывшим сотрудником ЦРУ и Агентства национальной безопасности США, были обнаружены материалы описывающие некоторые детали технологий шпионажа используемых АНБ. Список программных и аппаратных средств оформлен в виде небольшого каталога. Всего сорок восемь страниц отмеченных грифами «Секретно» и «Совершенно секретно», на которых дано краткое описание той или иной технологии для слежки. Данный список не является исчерпывающим. Представлены техники связанные с получением скрытого доступа к вычислительной технике и сетям, а также способы и устройства радиоэлектронной разведки связанные с мобильной связью и оборудование для наблюдения. В этой статье я расскажу об этих методах шпионажа, далее будет четыре дюжины слайдов(осторожно, трафик).