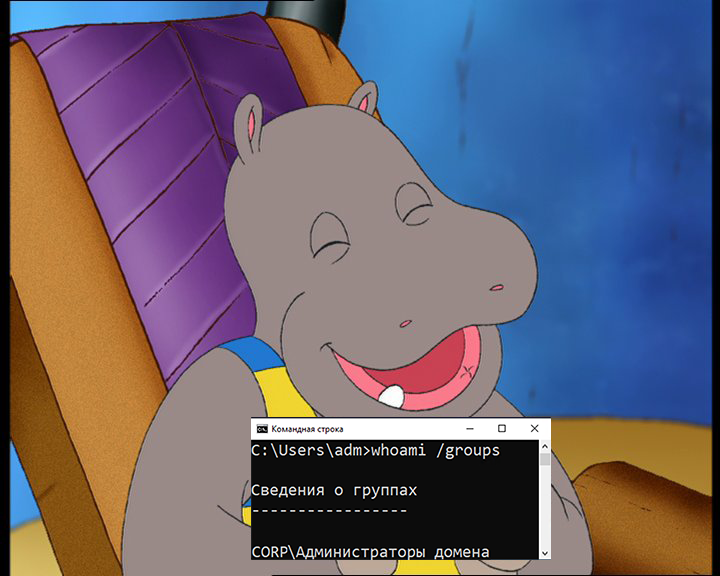

Перед новым годом в приемной компании «А», входящей в состав крупного холдинга, раздался звонок. Трубку подняла секретарь — Марина. Звонивший представился как сотрудник головной компании и сообщил, что, необходимо передать директору персональное приглашение на новогоднюю вечеринку. Марина открыла почту, нашла письмо и распечатала документ, а заодно сообщила e-mail руководителя. Она совершила ошибку.

Чуть позже директор, а заодно и весь высший менеджмент компании получили письмо следующего содержания:

Директор поручил Марине заняться приготовлениями к мероприятию. Секретарь перезвонила, чтобы узнать, как сделать пригласительные для супруги директора, и уточнить дрескод. В ответ прозвучало, что форма одежды карнавальная. Только после этого один из сотрудников заподозрил неладное и позвонил напрямую в головную компанию. Там ответили, что карнавалов сроду не проводили и не планируют...

Групповые чаты — модный и эффективный инструмент для организации мероприятий, тематических обсуждений. Многие предпочитают чаты традиционным группам, так как часто ответ может прийти моментально, а о каждом новом сообщении возможно получать уведомление.

Групповые чаты — модный и эффективный инструмент для организации мероприятий, тематических обсуждений. Многие предпочитают чаты традиционным группам, так как часто ответ может прийти моментально, а о каждом новом сообщении возможно получать уведомление.