Около недели назад журналист Кристофер Мимс (Christopher Mims), опубликовал в

статье, посвященной двухфакторной аутентификации, пароль от своей учетной записи в Twitter-е. Это было достаточно смело, если не сказать глупо.

Всего через пару дней Кристофер был вынужден не только сменить пароль, но и

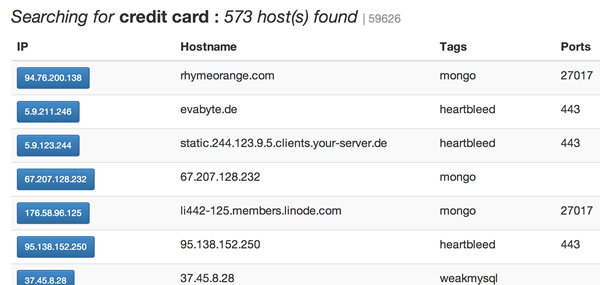

поменять номер мобильного телефона. Причина проста — после ввода пароля, Twitter показывает на какой номер телефона высылается одноразовый код (к слову сказать, многие другие сервисы так не делают, скрывая некоторые цифры). То есть, номер телефона известен, и его можно использовать: например послать кому-нибудь сообщение с этого номера. Когда Кристофер получил SMS где в поле отправителя значился его же собственный номер, он понял, что поступил глупо. Он поменял номер телефона, опасаясь что злоумышленники могут воспользоваться и «подставить» его – например отправить сообщение от его имени.

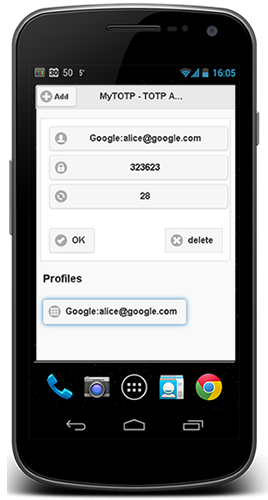

Далее в своей статье, он рекомендует пользоваться приложениями для генерации одноразовых паролей, на своем примере иллюстрируя, что метод аутентификации по телефону не так уж и безопасен. В этом он совершенно прав, но, на самом деле, риски здесь совершенно другого масштаба – он рисковал не только возможностью имперсонации с помощью номера его мобильного телефона, но и непосредственно взломом учетной записи.

Рассмотрим все риски более подробно.

Мы рады объявить о новой линейке программируемых аппаратных TOTP ключей от TOKEN2. Основным нововведением является возможность синхронизации системных часов аппаратных ключей через NFC API с помощью специальных приложений — на данный момент готовится релиз под Android и Windows 10.

Мы рады объявить о новой линейке программируемых аппаратных TOTP ключей от TOKEN2. Основным нововведением является возможность синхронизации системных часов аппаратных ключей через NFC API с помощью специальных приложений — на данный момент готовится релиз под Android и Windows 10.  Мы рады объявить о новой линейке программируемых аппаратных TOTP ключей от TOKEN2. Основным нововведением является возможность синхронизации системных часов аппаратных ключей через NFC API с помощью специальных приложений — на данный момент готовится релиз под Android и Windows 10.

Мы рады объявить о новой линейке программируемых аппаратных TOTP ключей от TOKEN2. Основным нововведением является возможность синхронизации системных часов аппаратных ключей через NFC API с помощью специальных приложений — на данный момент готовится релиз под Android и Windows 10.  В этой статье мы хотим рассказать о нашем продукте

В этой статье мы хотим рассказать о нашем продукте

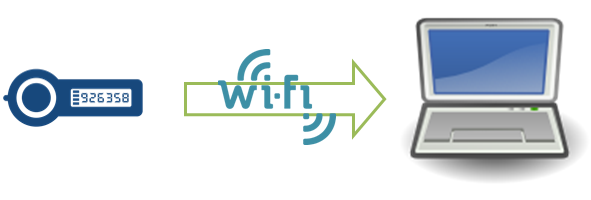

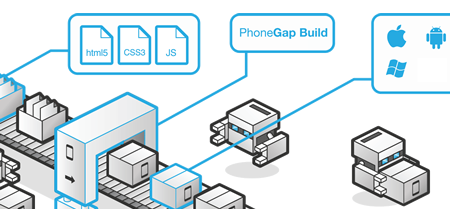

Итак, вы решили внедрить двухфакторную авторизацию для своего проекта, и решили не следовать примеру

Итак, вы решили внедрить двухфакторную авторизацию для своего проекта, и решили не следовать примеру  Token2.com предоставляет сервис двухфакторной аутентификации (2fa as a service) и изначально в качестве основного метода доставки одноразовых паролей (OTP) для второго фактора планировалось использовать SMS. На SMS завязывалось все, и сама технология и даже монетизация — сам сервис предоставляется совершенно бесплатно, пользователь платит только за пакет SMS. На данный момент планируется набрать базу пользователей и установить аппаратный шлюз для SMS — после этого себестоимость снизится, и будет возможно снизить цены для пользователей и начать получать прибыль с проекта.

Token2.com предоставляет сервис двухфакторной аутентификации (2fa as a service) и изначально в качестве основного метода доставки одноразовых паролей (OTP) для второго фактора планировалось использовать SMS. На SMS завязывалось все, и сама технология и даже монетизация — сам сервис предоставляется совершенно бесплатно, пользователь платит только за пакет SMS. На данный момент планируется набрать базу пользователей и установить аппаратный шлюз для SMS — после этого себестоимость снизится, и будет возможно снизить цены для пользователей и начать получать прибыль с проекта.

Вчера (16/06/14) было

Вчера (16/06/14) было