Kris @Habroche

User

Как видят ночью разные камеры и приборы?

5 min

53KСуществует достаточно большое количество вариантов видеть ночью. Это или взять прибор ночного видения, или тепловизор, или ночной прицел с подсветкой, или, может быть, камеру с электронным умножением на EMCCD. К сожалению, не всегда все камеры и приборы оказываются под рукой одновременно, и их обычно не удаётся сравнить между собой.

К счастью, нам повезло, и у нас появилась такая возможность. Более того, повезло, что погода позволила воссоздать эталонные условия для проведения сравнительных испытаний. Луна отсутствовала, небо было чистое, и нужно было только выехать за город, подальше от искусственного освещения.

Итак, что же у нас было с собой:

1.1 ЭОП – электронно-оптический преобразователь третьего поколения. Лучший из всех приборов типа ЭОП, с которыми приходилось сталкиваться. Очень сложно создать условия, при которых он ничего не видит. Разрешение ЭОП 68лин/мм. Максимум спектральной чувствительности должен быть в районе 800нм. ЭОП состыкован с камерой VC249 на базе малошумящего сенсора. Разрешение камеры значительно выше разрешение ЭОП, поэтому камера не влияет на результат.

1.2 VS320 – камера ближнего ИК-диапазона (SWIR) с чувствительностью в диапазоне спектра от 0.9 до 1.8 мкм. Спектральная чувствительность практически плоская. Разрешение 320х256, размер фоточувствительного элемента 25х25мкм.

1.3 VC400 – «обычная» камера видимого диапазона на базе кремневой структуры. «Обычная» в кавычках, потому что это камера для проведения астронометрических наблюдений с обратной засветкой. Разрешение 2000х2000, размер фоточувствительного элемента более 10мкм. Максимум спектральной характеристики в районе 550нм.

Все камеры разработаны и произведены в России, но это не должно никого смущать, так как элементная база (за исключением ЭОП) вполне себе импортная.

К счастью, нам повезло, и у нас появилась такая возможность. Более того, повезло, что погода позволила воссоздать эталонные условия для проведения сравнительных испытаний. Луна отсутствовала, небо было чистое, и нужно было только выехать за город, подальше от искусственного освещения.

Итак, что же у нас было с собой:

1.1 ЭОП – электронно-оптический преобразователь третьего поколения. Лучший из всех приборов типа ЭОП, с которыми приходилось сталкиваться. Очень сложно создать условия, при которых он ничего не видит. Разрешение ЭОП 68лин/мм. Максимум спектральной чувствительности должен быть в районе 800нм. ЭОП состыкован с камерой VC249 на базе малошумящего сенсора. Разрешение камеры значительно выше разрешение ЭОП, поэтому камера не влияет на результат.

1.2 VS320 – камера ближнего ИК-диапазона (SWIR) с чувствительностью в диапазоне спектра от 0.9 до 1.8 мкм. Спектральная чувствительность практически плоская. Разрешение 320х256, размер фоточувствительного элемента 25х25мкм.

1.3 VC400 – «обычная» камера видимого диапазона на базе кремневой структуры. «Обычная» в кавычках, потому что это камера для проведения астронометрических наблюдений с обратной засветкой. Разрешение 2000х2000, размер фоточувствительного элемента более 10мкм. Максимум спектральной характеристики в районе 550нм.

Все камеры разработаны и произведены в России, но это не должно никого смущать, так как элементная база (за исключением ЭОП) вполне себе импортная.

+61

Amazon DeepLens — первая Wi-Fi камера с Deep Learning

2 min

9.7K

Wi-Fi камеры широко используются в повседневной жизни — для охраны помещений, слежения за происходящим и так далее. Кажется, здесь давно уже все придумано, однако появляющийся аппаратный и программный функционал открывает все новые и новые возможности их применения. Так, подразделение Amazon Web Services (AWS) на прошлой неделе представило камеру Amazon DeepLens, которая называется им «первой в мире беспроводной камерой с Deep Learning». Как вы догадываетесь, не обошлось здесь без Intel — именно на нашей плафторме сделано это устройство.

+7

История для позвоночника: обзор корректора осанки Lumo Lift, софта из Google Play и российского «Мастера осанки»

13 min

45KНаконец-то я могу ответить на вопрос «куда мне с грыжей», и сегодня я подготовил для вас большой материал о корректорах осанки и проблемах, которые они решают. Под катом Lumo Lift, отечественный «Мастер осанки» и американский Iposture, подозрительно на него похожий, а также обзор бесплатного софта для Androida, в том числе и «прямые конкуренты» нагрудных датчиков.

Далее много слов и картинок.

Далее много слов и картинок.

+17

Построение графиков в LaTeX/PGFPlots

13 min

94K

Данная статья посвящена описанию работы с пакетом PGFPlots, разработанного для популярной настольной издательской системы LaTeX. Однако, если вы даже не знакомы с последней, это не повод расстраиваться и бросать чтение этой статьи, ведь, возможно, те замечательные примеры, которые будут далее приведены, и необычайная мощность и удобство PGFPlots вдохновят вас на изучение LaTeX.

+53

Обработка больших запакованных файлов на Mac и не только

2 min

8.1KTutorial

Возникла у меня как-то задача обработать файл с логами. В принципе, задача банальная, я для этого использую Perl и в Linux и в Windows. Но дело в том, что всё это происходит на Mac, файл находится в архиве и он большой. Распакованным, он занимает около 20 ГБ.

Какое будет обычное решение?

Какое будет обычное решение?

+8

Картинки в doc-файле: снижение веса хирургическим путём

2 min

46KTutorial

Жил-был на свете один перевод (как процесс, а не как результат). Существовал он таким образом: из pdf-ки с оригинальным текстом вырезались кусочки, вставлялись прямо в Word и снизу посредством значительных мысленных усилий появлялся русский текст, и, как правило, пара-другая сносок. А если в оригинале были сноски, то в сносках тоже появлялись картинки. Перевод шёл, и файл разрастался — в 16-страничном файле было 51 изображение, и Word стал работать так медленно, что перевод никак не мог стать результатом.

Встроенная функция компрессии изображений почему-то совсем не помогала, поэтому было решено произвести вмешательство хирургическим путём.

Встроенная функция компрессии изображений почему-то совсем не помогала, поэтому было решено произвести вмешательство хирургическим путём.

+23

Детективная история «Космоса-2499»

5 min

31K

В начале прошлой недели по сети прошли новости про обнаружение таинственного спутника «Космос-2499». Разнообразные источники выдвигали версии об «убийце спутников», «спутнике-инспекторе», «экспериментальном аппарате с плазменным двигателем» и тому подобные интересные вещи. Тем любопытнее будет посмотреть его орбитальные параметры, попробовать посчитать расход характеристической скорости и проанализировать существующие версии о назначении и оснащении загадочного аппарата.

+84

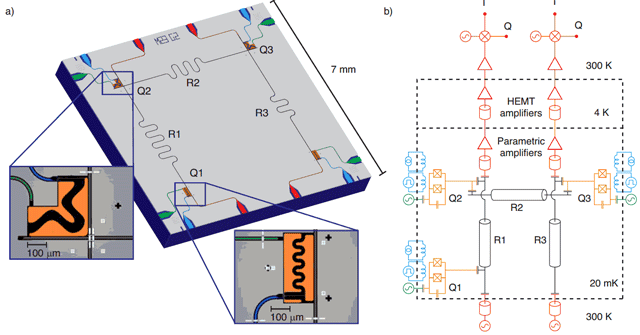

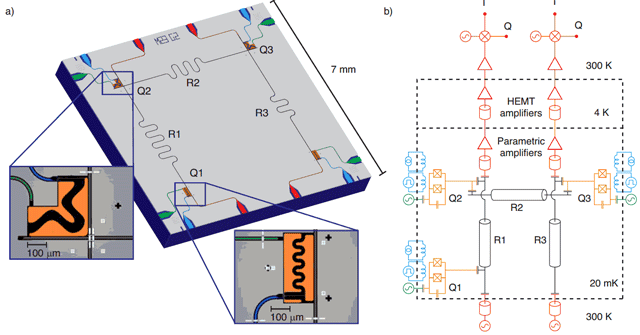

Первая квантовая телепортация информации на компьютерном чипе

2 min

53KФизики из Швейцарской высшей технической школы Цюриха (ETH Zurich) впервые в мире осуществили телепортацию квантовых битов информации с одного участка кремниевой микросхемы в другое место на той же микросхеме, на расстояние 6 мм. При этом они ещё и поставили мировой рекорд по количеству телепортированных кубитов: 10 000 в секунду.

Это принципиально важное достижение для создания квантовых компьютеров на кремниевых чипах.

Это принципиально важное достижение для создания квантовых компьютеров на кремниевых чипах.

+53

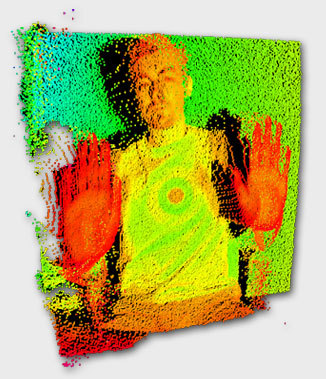

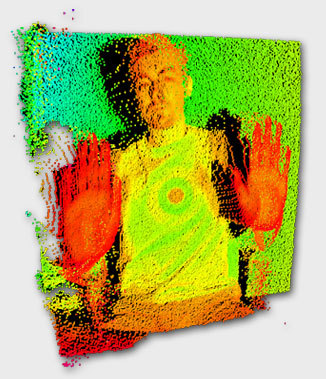

Time of flight

4 min

85KЗнаете, меня порой удивляет причудливая структура общественного мнения. Взять к примеру технологию 3D-визуализации. Огромный общественный резонанс вызывают в последнее время технологии очков виртуальной реальности: Oculus Rift, Google Glass. Но ведь ничего нового тут нет, первые шлемы виртуальной реальности появились ещё в конце 90-х. Да, они были сложны, они опередили своё время, но почему тогда это не вызывало такого WOW-эффекта? Или 3D-принтеры. Статьи о том, как они круты или как быстро они захватят мир появляются в информационном поле два раза в неделю последние года три. Я не спорю, это круто и мир они таки захватят. Но ведь эта технология была создана ещё в 80х и с тех пор вяло прогрессирует. 3D-телевидение? 1915 год…

Технологии все эти хороши и любопытны, но откуда столько шумихи из-за каждого чиха?

Что, если я скажу, что в последние 10 лет была изобретена, разработана и внедрена в массовое производство технология 3D съёмки, очень сильно отличающаяся от любой другой? При этом технология уже повсеместно используемая. Отлаженная и доступная простым людям в магазинах. Вы слышали про неё? (наверное только специалисты по робототехнике и сопутствующим областям науки уже догадались, что я говорю про ToF-камеры).

Что такое ToF камера? В русской Википедии (англ) вы не найдёте даже коротенького упоминания о том, что это такое. «Time of flight camera» переводится как «Времяпролётная камера». Камера определяет дальность через скорость света, измеряя время пролёта светового сигнала, испускаемого камерой, и отражённого каждой точкой получаемого изображения. Сегодняшним стандартом является матрица 320*240 пикселей (следующее поколение будет 640*480). Камера обеспечивает точность измерения глубины порядка 1 сантиметра. Да-да. Матрица из 76800 сенсоров, обеспечивающих точность измерения времени порядка 1/10,000,000,000 (10^-10) секунды. В продаже. За 150 баксов. А может вы ею даже пользуетесь.

А теперь чуть подробнее про физику, принцип работы, и где вы встречали эту прелесть.

Технологии все эти хороши и любопытны, но откуда столько шумихи из-за каждого чиха?

Что, если я скажу, что в последние 10 лет была изобретена, разработана и внедрена в массовое производство технология 3D съёмки, очень сильно отличающаяся от любой другой? При этом технология уже повсеместно используемая. Отлаженная и доступная простым людям в магазинах. Вы слышали про неё? (наверное только специалисты по робототехнике и сопутствующим областям науки уже догадались, что я говорю про ToF-камеры).

Что такое ToF камера? В русской Википедии (англ) вы не найдёте даже коротенького упоминания о том, что это такое. «Time of flight camera» переводится как «Времяпролётная камера». Камера определяет дальность через скорость света, измеряя время пролёта светового сигнала, испускаемого камерой, и отражённого каждой точкой получаемого изображения. Сегодняшним стандартом является матрица 320*240 пикселей (следующее поколение будет 640*480). Камера обеспечивает точность измерения глубины порядка 1 сантиметра. Да-да. Матрица из 76800 сенсоров, обеспечивающих точность измерения времени порядка 1/10,000,000,000 (10^-10) секунды. В продаже. За 150 баксов. А может вы ею даже пользуетесь.

А теперь чуть подробнее про физику, принцип работы, и где вы встречали эту прелесть.

+72

Список сервисов 3d-печати

2 min

108K

Добрый день всем!

На хабре относительно часто можно увидеть статьи посвященные 3d принтерам, сравнению их цен и возможностям заказа у нас.

А как дело обстоит с готовыми 3д моделями?

Что если я пока не хочу покупать принтер, а «пощупать» напечатанную модель было бы интересно. И желательно выбрать из каталога готовых моделей, а не рисовать самому.

Много ли ресурсов, где их можно скачать, купить или распечатать из каталога?

Отвечая на эти вопросы я и решил сделать небольшой список ресурсов с возможностью выбора готовых моделей и заказа печати.

+17

Квантовая запутанность для чайников

4 min

24KВ обсуждениях недавней темы я заметил несколько сообщений, от людей, которые думают, что «физики договорились» о существовании суперпозиции. Что это просто удобная математическая/физическая модель, не имеющая под собой реальных экспериментов, доказывающих нахождение квантов в суперпозиции. Что кванты, на самом деле находятся всегда в конкретных позициях, а проведение эксперимента, лишь обнаруживает эти позиции. Некоторое время это было спором и у физиков, пока в 1964 году Джон Стюарт Белл не сформулировал свою известную теорему Белла(неравенства Белла), которая в последствии была улучшена другими учеными и неоднократно проверена экспериментально. Для желающих ознакомиться непосредственно с его теоремой, я советую пропустить эту статью, и сразу перейти к прочтению книг, ссылки на которые даны ниже, и в комментариях. Для понимания ее основ не требуются глубокие познания физики и математики. Для тех же, кому даже статья в Википедии кажется сложной для понимания, я приведу довольно упрощенную аналогию.

Для простоты, скажем, у кванта есть некоторые 3 характеристики: A, B и C, которые могут принимать значения 1 или 0. Возьмем два запутанных кванта, таких, что:

1) Если при измерении у первого кванта одной из характеристик мы получаем 1, то у другого кванта, эта же характеристика при измерении будет равна 0.

2) Если мы выбираем для сравнения характеристику случайным образом, то в половине случаев мы получаем одинаковые значения, а в половине — разные. (!)

Сперва кажется что выполнить эти два условия очень легко, написав простенькую программу мы можем смоделировать эту ситуацию. НО! Давайте просто проверим это статистически, программно, кто как хочет и может, пусть проведет свое собственное исследование: Поставит такой эксперимент: Создаст N заранее определенных пар троек значений: (1,0,1)-(0,1,0); (1,1,0)-(0,0,1)… итп, далее построит модель, которая будет удовлетворять обоим вышеуказанным пунктам.

Окажется, что это не только непросто сделать, но и в принципе невозможно. Если мы с такими исходными данными будем измерять одинаковые параметры, мы будем получать противоположные значения. Что понятно и согласуется с пунктом 1. Но вот если, мы будем измерять случайные параметры, то противоположные значения у нас будут появляться в более чем 50% случаев. Что противоречит пункту 2.

Для простоты, скажем, у кванта есть некоторые 3 характеристики: A, B и C, которые могут принимать значения 1 или 0. Возьмем два запутанных кванта, таких, что:

1) Если при измерении у первого кванта одной из характеристик мы получаем 1, то у другого кванта, эта же характеристика при измерении будет равна 0.

2) Если мы выбираем для сравнения характеристику случайным образом, то в половине случаев мы получаем одинаковые значения, а в половине — разные. (!)

Сперва кажется что выполнить эти два условия очень легко, написав простенькую программу мы можем смоделировать эту ситуацию. НО! Давайте просто проверим это статистически, программно, кто как хочет и может, пусть проведет свое собственное исследование: Поставит такой эксперимент: Создаст N заранее определенных пар троек значений: (1,0,1)-(0,1,0); (1,1,0)-(0,0,1)… итп, далее построит модель, которая будет удовлетворять обоим вышеуказанным пунктам.

Окажется, что это не только непросто сделать, но и в принципе невозможно. Если мы с такими исходными данными будем измерять одинаковые параметры, мы будем получать противоположные значения. Что понятно и согласуется с пунктом 1. Но вот если, мы будем измерять случайные параметры, то противоположные значения у нас будут появляться в более чем 50% случаев. Что противоречит пункту 2.

+11

Интересующимся мозгом/ИИ: ссылки на почитать

18 min

81KРасчищая Авгиевы конюшни на своем компе, взялся за структурирование накопившихся линков. Подумал, может и другим будет интересно то, что когда-то мне показалось достойным. Опять же, будет к чему отсылать с вопросом есть чо? «что почитать?»

Этот набор (порядка 400 ссылок) ни в коей мере не претендует на полноту или объективность. Наоборот, приглашаются все желающие дополнить и исправить (например раздел «Онлайн Курсы» подозрительно пуст). Если будет интерес, буду апдейтить этот пост новыми линками + апдейты отдельными постами оформлять.

Не стал я сюда давать ссылки на книги по нейробиологии и совсем заумные статьи (хотя много ссылок на оригиналы статей) — это тема для отдельного поста, наверное, с хорошим обзором. Если кому-то захочется почитать статью, к которой доступ закрыт — пишите, вышлю.

Много ссылок на английские сайты, я не стал их переводить, чтобы не вводить в заблуждение.

PS: я оставил ссылки как есть, чтобы было видно куда ведет. Если кого напрягает — пишите, апдейтом спрячу.

Этот набор (порядка 400 ссылок) ни в коей мере не претендует на полноту или объективность. Наоборот, приглашаются все желающие дополнить и исправить (например раздел «Онлайн Курсы» подозрительно пуст). Если будет интерес, буду апдейтить этот пост новыми линками + апдейты отдельными постами оформлять.

Не стал я сюда давать ссылки на книги по нейробиологии и совсем заумные статьи (хотя много ссылок на оригиналы статей) — это тема для отдельного поста, наверное, с хорошим обзором. Если кому-то захочется почитать статью, к которой доступ закрыт — пишите, вышлю.

Много ссылок на английские сайты, я не стал их переводить, чтобы не вводить в заблуждение.

PS: я оставил ссылки как есть, чтобы было видно куда ведет. Если кого напрягает — пишите, апдейтом спрячу.

+72

Сравнение Microsoft Office под Windows и Mac c позиции офисного использования: на что обратить внимание

10 min

180KВ данной заметке хотел бы поделиться личным опытом непосредственного сравнения Microsoft Office под Windows и Mac; постараюсь обобщить большинство вопросов и нюансов, возникающих при обдумывании как индивидуального перехода, так и перевода организаций и групп.

Свой индивидуальный опыт я считаю достаточно репрезентативным в связи с тем, что являюсь профессиональным пользователем Microsoft Office с 1996 года. Я профессионально как автор, рецензент и редактор с 1996 года ежедневно (может быть, разве что за исключением дня свадьбы) вынужден находиться в Microsoft Office буквально круглосуточно. За день через меня проходят примерно 25-30 файлов Word и 15-20 файлов Powerpoint, содержащих любые возможные функции, т.е. достаточно больших и сложных (Word, как правило, не менее 200 страниц; Powerpoint, как правило, не менее 70 слайдов). За прошедшие 14 лет я попробовал все имевшиеся версии Microsoft Office на всех имевших место версиях Windows. Надеюсь, что обратившие на себя мое внимание особенности будут репрезентативны для более «мягких» сценариев. Хотелось внести некоторую ясность, т.к. с одной стороны сама Microsoft и большинство деловых пользователей в США утверждают о полной совместимости, в то время как в рунете в большинстве случаев можно услышать противоположное.

Свой индивидуальный опыт я считаю достаточно репрезентативным в связи с тем, что являюсь профессиональным пользователем Microsoft Office с 1996 года. Я профессионально как автор, рецензент и редактор с 1996 года ежедневно (может быть, разве что за исключением дня свадьбы) вынужден находиться в Microsoft Office буквально круглосуточно. За день через меня проходят примерно 25-30 файлов Word и 15-20 файлов Powerpoint, содержащих любые возможные функции, т.е. достаточно больших и сложных (Word, как правило, не менее 200 страниц; Powerpoint, как правило, не менее 70 слайдов). За прошедшие 14 лет я попробовал все имевшиеся версии Microsoft Office на всех имевших место версиях Windows. Надеюсь, что обратившие на себя мое внимание особенности будут репрезентативны для более «мягких» сценариев. Хотелось внести некоторую ясность, т.к. с одной стороны сама Microsoft и большинство деловых пользователей в США утверждают о полной совместимости, в то время как в рунете в большинстве случаев можно услышать противоположное.

+64

Летучие мыши-вампиры, ангелы и краудфандинг

3 min

12KTranslation

Гэрри Картер довольно неплохо справляется со сбором средств на свои исследования летучих мышей-вампиров. По крайней мере, что касается небольших грантов, таких, как Sigma Xi или Cosmos Club Foundation. Однако деньги очень трудно найти. «Я даже взял академический отпуск, чтобы провести полевые исследования, т.к. не хотел оплачивать обучение в институте», делится он своими проблемами. Когда Картер услышал о новом вебсайте www.petridish.org, организующем сбор средств от пользователей интернета, он решил попробовать…

+12

Теория сложности на простых примерах

5 min

22KЗадайтесь вопросом «ГДЕ?». Где находится центр управления движением галактик или поведением циклона? Где та сила, что объединяет атомы в сложные соединения, те в свою очередь — в цепочки белков, и порождает такие устойчивые и сложные явления как биологическая жизнь, разум, социум.

Под зонтиком теории сложности объединены разнообразные модели, которые описывают, как без центрального контроля из взаимодействия простых начальных элементов, подчиняющихся простым правилам, образуются явления более высокого порядка, обладающие сложно предсказуемым поведением и непредвиденными, но устойчивыми, свойствами.

Статья не предлагает готовых ответов о смысле жизни, сквозит грубыми нестрогими аналогиями, но при этом имеет дерзкую цель расширить кругозор читателя, опираясь на его воображение и некоторые математические факты.

Под зонтиком теории сложности объединены разнообразные модели, которые описывают, как без центрального контроля из взаимодействия простых начальных элементов, подчиняющихся простым правилам, образуются явления более высокого порядка, обладающие сложно предсказуемым поведением и непредвиденными, но устойчивыми, свойствами.

Статья не предлагает готовых ответов о смысле жизни, сквозит грубыми нестрогими аналогиями, но при этом имеет дерзкую цель расширить кругозор читателя, опираясь на его воображение и некоторые математические факты.

+73

ИИ — Гедель против Тьюринга или критика искусственного разума. Точка зрения технаря

5 min

20KДесять лет назад я считал изложенные в данной публикации мысли достаточно банальными. Прочитав последние публикации на Хабре [1] я понял что это не так.

Термин “Искусственный интеллект” может быть великолепной иллюстрацией понятия прецессии симулякров. Его значение меняется каждый год, в зависимости от настроений рынка или моды философов-гуманитариев. Десятилетия назад шахматная программа считалась ИИ. Сегодня это банальный инжиниринг. Через десятилетия Ватсон и Сири будут стандартной компонентой в очередном фреймворке. ИИ — символ непознанного, как только мы отщипываем кусочек неизвестного — оно сразу теряет свою привлекательность.

Однако если забыть гуманитарные установки и подойти к делу с точки зрения технаря можно понять следующие вещи.

Термин “Искусственный интеллект” может быть великолепной иллюстрацией понятия прецессии симулякров. Его значение меняется каждый год, в зависимости от настроений рынка или моды философов-гуманитариев. Десятилетия назад шахматная программа считалась ИИ. Сегодня это банальный инжиниринг. Через десятилетия Ватсон и Сири будут стандартной компонентой в очередном фреймворке. ИИ — символ непознанного, как только мы отщипываем кусочек неизвестного — оно сразу теряет свою привлекательность.

Однако если забыть гуманитарные установки и подойти к делу с точки зрения технаря можно понять следующие вещи.

+56

Успешный эксперимент по превращению информации в энергию

2 min

2.8K27 сентября 2010 года группа японских учёных под руководством Соити Тоябэ (Shoichi Toyabe) опубликовала результаты интересного эксперимента, который служит доказательством практической возможности превращения информации в энергию по принципу гипотетической машины Силарда. Под воздействием постоянного фидбек-контроля (меняя два электромагнитных поля) учёным удалось заставить частицу полистирола подниматься по спиральной лестнице, получая энергию от броуновского движения молекул в окружающем воздухе.

На иллюстрации из научной работы изображён демон Максвелла, который якобы помогает в эксперименте.

Научная работа “Information heat engine: converting information to energy by feedback control” лежит в открытом доступе, можете ознакомиться с экспериментом.

На иллюстрации из научной работы изображён демон Максвелла, который якобы помогает в эксперименте.

Научная работа “Information heat engine: converting information to energy by feedback control” лежит в открытом доступе, можете ознакомиться с экспериментом.

+57

Хабрахабр: немного статистики и альтернативный топ топиков

2 min

1.4KЯ заметил, что текущий топ хабрахабра содержит малое количество полезных материалов. Вообще, как оценивают материал? Люди ставлят плюс/минус, потому что:

Но у каждой статьи есть еще два иных показателя: количество человек, занесших статью в избранное (коротко — фавориты) и количество комментариев. Очевидно, что первый показатель определяет полезность статьи, а второй — насколько тема затронула умы хабралюдей.

Мне показалось, что альтернативные варианты топа будут очень интересны остальным людям. Вообще, было бы хорошо, если бы такую фичу сделали, разработчики, но…

Итак, я проанализировал 72% топиков хабра (остальные были закрыты/недоступны/удалены) и составил альтернативный топ. Под катом парочка рисунков и ссылки на страницы альтернативного топа.

- Хотят поощрить автора за написание хороших топиков

- Хотят отблагодарить автора за написание сиюминутной новости/интересной картинки

- Хотят выплеснуть свое настроение на чужом топике

Но у каждой статьи есть еще два иных показателя: количество человек, занесших статью в избранное (коротко — фавориты) и количество комментариев. Очевидно, что первый показатель определяет полезность статьи, а второй — насколько тема затронула умы хабралюдей.

Мне показалось, что альтернативные варианты топа будут очень интересны остальным людям. Вообще, было бы хорошо, если бы такую фичу сделали, разработчики, но…

Итак, я проанализировал 72% топиков хабра (остальные были закрыты/недоступны/удалены) и составил альтернативный топ. Под катом парочка рисунков и ссылки на страницы альтернативного топа.

+104

Наглядно о ДНК

1 min

2.8KВ институте Walter и Eliza Hall (Австралия), сделали несколько отличнейших анимаций о самых базовых процессах происходящих в нашем организме. Все процессы показаны в реальном времени.

1. Показано как молекула ДНК длинной ~1.8метра, упаковывается в хромосому.

2. Копирование ДНК с помощью молекулярной машины — Хеликазы.

3. Переписывание ДНК в РНК, чтобы произвести далее белок гемоглобин.

4. Перевод РНК в гемоглобин с помощью рибосомы.

5. Гемоглобин и Серповидно-клеточная анемия.

К сожалению у видео не очень хорошее качество. Пытался свести качественное видео с сайта института( оно там 600 x 480 ) с этим звуком — не сходится во многих местах ;(

Тут есть этот ролик, но без комментариев, зато в отличном качестве, а заодно и все остальные ролики по биологии. Большинство в 600x480. Апоптоз (программируемая смерть клетки), Диабет первого типа, Заражение малярией, Ответ имунной системы на заражение, злокачественная(рак) опухоли.

wehi.edu.au/education/wehi-tv

+70

Information

- Rating

- Does not participate

- Registered

- Activity