Comments 23

Меня порой поражает высокий уровень квалификации инженеров-зловредов. Эх, вот бы их труды да во благо пустить.

+4

Обычно в конце таких вот обзоров принято писать нечто типа «но пользователям нашего антивируса боятся нечего, т.к мы успешно обнаруживаем и лечим все модификации этого зловреда ... и всех его модификаций на три года вперед».

Но тут ничего подобного нет. Все также как и в случае с Carberp? Изучить изучили, а вот лечение сделать не смогли, но так как себя похвалить надо и попиариться статью все же написали…

Отдельно хочется послать «привет» товарищу Матросову за его обзор Carberp, который он с небольшими изменениями запостил где мог (и на хабре, и в своем блоге, и в твиттере, и на сайте есета, и на новостных сайтах… и даже в журнале Хакер) — за то, что подробно описал его метод инжекта в процесс, который еще не все антивирусы прикрыли. Именно из-за Матросова сейчас наблюдается всплеск троянов с этой технологией — именно он ее разжевал публично и объяснил, после чего по его описанию такие сорцы появились даже на гитхабе…

Никакого уважения к человеку, которому важен лишь пиар у меня нет. Главное правило малварекопателя — не раскрывать инфу, которую могут использовать во вред. Все остальные молчали. Матросов — нет.

Но тут ничего подобного нет. Все также как и в случае с Carberp? Изучить изучили, а вот лечение сделать не смогли, но так как себя похвалить надо и попиариться статью все же написали…

Отдельно хочется послать «привет» товарищу Матросову за его обзор Carberp, который он с небольшими изменениями запостил где мог (и на хабре, и в своем блоге, и в твиттере, и на сайте есета, и на новостных сайтах… и даже в журнале Хакер) — за то, что подробно описал его метод инжекта в процесс, который еще не все антивирусы прикрыли. Именно из-за Матросова сейчас наблюдается всплеск троянов с этой технологией — именно он ее разжевал публично и объяснил, после чего по его описанию такие сорцы появились даже на гитхабе…

Никакого уважения к человеку, которому важен лишь пиар у меня нет. Главное правило малварекопателя — не раскрывать инфу, которую могут использовать во вред. Все остальные молчали. Матросов — нет.

-9

Вы меня настолько развесили, что я пожалуй вам даже отвечу :))

Знаете ли, уже годами доказано исследователями практиками, что принцип «security through obscurity» ну никак не работает и даже приносит существенный вред. Находя интересный новый трюк или способ обхода средств защиты я не вижу смысла его скрывать, чем больше о нем будет известно, тем в более выгодной позиции находятся все разработчики защитного ПО.

Хорошего вам дня и приятного чтения моих статей ;)

Знаете ли, уже годами доказано исследователями практиками, что принцип «security through obscurity» ну никак не работает и даже приносит существенный вред. Находя интересный новый трюк или способ обхода средств защиты я не вижу смысла его скрывать, чем больше о нем будет известно, тем в более выгодной позиции находятся все разработчики защитного ПО.

Хорошего вам дня и приятного чтения моих статей ;)

+8

Можете веселиться дальше, а все вирусные аналитики, которые придерживаются каких-то понятий чести, а не пиара и принципа «не навреди» посмеются над вами… только это не смешно, а грустно. Грустно, что среди нас есть такие как вЫ.

Касперский этот ижнект закрыл, но ничего про это, к примеру, не написал. Почему? Именно потому, что сказал я.

А про то, что умолчание приносит вред можете пиарить и дальше в своих статейках в мурзилке (хакере), а антивирусное сообщество так не думает.

Факты говорят за себя — всплеск зловредов с этой технологии начался после ваших публикаций. Код на гитхабе появился также со ссылкой на тов.Матросова — там прямо написано, что писалось по вашему описанию.

Да, товарищ, Матросов. Стыдно должно быть.

Такие товарищи нам совсем не товарищи.

Касперский этот ижнект закрыл, но ничего про это, к примеру, не написал. Почему? Именно потому, что сказал я.

А про то, что умолчание приносит вред можете пиарить и дальше в своих статейках в мурзилке (хакере), а антивирусное сообщество так не думает.

Факты говорят за себя — всплеск зловредов с этой технологии начался после ваших публикаций. Код на гитхабе появился также со ссылкой на тов.Матросова — там прямо написано, что писалось по вашему описанию.

Да, товарищ, Матросов. Стыдно должно быть.

Такие товарищи нам совсем не товарищи.

-7

Виталеги минусуют :)

Путь минусуют дальше — от технологии инжекта Gapz им не уйти — NOD32 не имеет технологий закрыть этот инжект. Печально, но факт.

Кто-то оспорит?

Путь минусуют дальше — от технологии инжекта Gapz им не уйти — NOD32 не имеет технологий закрыть этот инжект. Печально, но факт.

Кто-то оспорит?

-3

Если антивирус не имеет технологий и не ловит что-то, и не сможет ловить, то это еще один аргумент в пользу что об этом надо рассказать.

Это позволит мне остерегаться левых сайтов, браузеров, и не верить запугивающей рекламе антивирусов, которые ловят 99.9%, но оставшийся миллион гадости не ловят.

Это позволит мне остерегаться левых сайтов, браузеров, и не верить запугивающей рекламе антивирусов, которые ловят 99.9%, но оставшийся миллион гадости не ловят.

+5

То, что там нет технологий для борьбы с таким инжектом опять-таки вам сообщил я. Из статьи Матросова вы бы это не поняли.

А про 99% это и так вы должны знать. А вот ТЕХНИЧЕСКИЕ подробности раскрывать не нужно было.

Можно было написать «есть новый метод инжекта» и все. Вот персонально ВАМ elite7 какая польза с технических подробностей? имен api-функций и т.д Никакой. Только вред от хакеров, для которых это дало ключ к понимаю как это сделать самим.

А про 99% это и так вы должны знать. А вот ТЕХНИЧЕСКИЕ подробности раскрывать не нужно было.

Можно было написать «есть новый метод инжекта» и все. Вот персонально ВАМ elite7 какая польза с технических подробностей? имен api-функций и т.д Никакой. Только вред от хакеров, для которых это дало ключ к понимаю как это сделать самим.

-1

Если с моего компа стырят деньги, а антивирусы опять ничего не найдут, то я бы хотел бы примерно узнать, как это могло произойти.

Я также возмущен тем, что все банки и элекронные кошельки насильно переводят меня на смс-подтверждения.

Такой способ «защиты» меня не устраивает.

Получается, что в моем компе копаются, а я даже не знаю про это.

Или не копаются, но и этого я не знаю.

Поэтому мне очень интересно, что могут сегодняшние трояны, а чего — не могут. Если могут — то как. То есть с техническими подробностями.

Я также возмущен тем, что все банки и элекронные кошельки насильно переводят меня на смс-подтверждения.

Такой способ «защиты» меня не устраивает.

Получается, что в моем компе копаются, а я даже не знаю про это.

Или не копаются, но и этого я не знаю.

Поэтому мне очень интересно, что могут сегодняшние трояны, а чего — не могут. Если могут — то как. То есть с техническими подробностями.

0

Как? через инжект. Инжект в процесс и дальнейший выход в сеть из его контекста. Зачем вам больше инфы нужно? зачем знать какую функцию они с какими параметрами для этого используют?

-1

Если бы это было описание термоядерной бомбы, то я бы с вами согласился.

Но если это описание отмычки, которая позволит входить в подъезд каждого дома или в каждую квартиру, то пусть публикуют, и если обычный школьник по этому описанию сможет сделать такую отмычку, то будет неправ создатель замка, а не ребенок, создавший отмычку.

Замки надо менять, но сделать массовую замену можно только когда дети покажут взрослым, что здесь всё плохо.

Замок плохой.

Но если это описание отмычки, которая позволит входить в подъезд каждого дома или в каждую квартиру, то пусть публикуют, и если обычный школьник по этому описанию сможет сделать такую отмычку, то будет неправ создатель замка, а не ребенок, создавший отмычку.

Замки надо менять, но сделать массовую замену можно только когда дети покажут взрослым, что здесь всё плохо.

Замок плохой.

+1

Дело в том, что ВСЕ антивирусные компании про этот инжект знали. Они занимаются этой проблемой, кто-то закрыл уже, кто-то вообще не может и не собирается, кто-то тестирует заплатку.

Непонятно чего вы упираетесь? Подробная техническая информация об уязвимости до ее закрытия не несет никакой пользы. (польза только хакерам). Это ведь тут на хабре есть традиция чтобы не публиковали подробности уязвимости какого-то сайта до того как закрыли эту уязвимость. А тут еще страшнее. При публикации подробностей — под удар попадают миллионы людей.

Непонятно чего вы упираетесь? Подробная техническая информация об уязвимости до ее закрытия не несет никакой пользы. (польза только хакерам). Это ведь тут на хабре есть традиция чтобы не публиковали подробности уязвимости какого-то сайта до того как закрыли эту уязвимость. А тут еще страшнее. При публикации подробностей — под удар попадают миллионы людей.

-1

Под удар попали миллионы людей в тот момент, когда начали пользоваться небезопасным продуктом.

Широкая информация об уязвимости спустя год-два (2011) вряд ли может навредить беззащитным людям, так как стимулирует их менять небезопасный замок и менять небезопасный продукт, в том числе отказываться от антивирусов, которые лишь создают иллюзию безопасности вашего компьютера.

Вы же сами сказали, что технологий может не быть? А если технология вообще не появится? Так зачем ждать?

Широкая информация об уязвимости спустя год-два (2011) вряд ли может навредить беззащитным людям, так как стимулирует их менять небезопасный замок и менять небезопасный продукт, в том числе отказываться от антивирусов, которые лишь создают иллюзию безопасности вашего компьютера.

Вы же сами сказали, что технологий может не быть? А если технология вообще не появится? Так зачем ждать?

0

Я бы вот предпочел знать, что такие трояны существуют, особенно в том случае, если антивирусы что-то там не прикрыли (спустя месяцы)

Спасибо автору.

Спасибо автору.

0

О да, с теми супер методами, которые сии поделки пользуются, можете смело подать в суд на Microsoft и их супер опасный сайт msdn.com, там ведь столько открытой информации о том, как писать малварь!

«Новые» методы инжекта тоже пахнут чем-то протухшим, с легким ароматом одного известного форума.

«Новые» методы инжекта тоже пахнут чем-то протухшим, с легким ароматом одного известного форума.

+3

Это так. Но большинство малвареписателей это скрипткиддисы и неспособны самостоятельно до чего-то додуматься. Вот им и помогает Матросов.

Думаю, что нет смысла меряться тем, кто раньше узнал о таком способе инжекта, суть не в этом. Суть лишь в распространенности и доступности его использования скрипткиддисам.

Думаю, что нет смысла меряться тем, кто раньше узнал о таком способе инжекта, суть не в этом. Суть лишь в распространенности и доступности его использования скрипткиддисам.

-1

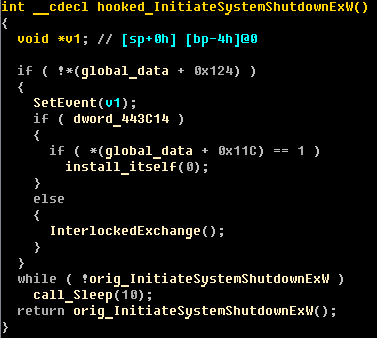

Сорри за вопрос не в тему, но как называется шрифт на скриншотах вроде этого?

0

Драйвер зашифрован с помощью RC4 с длиной ключа 256 байт

Думаю всё же 256Бит.

Интересным решением выглядит сервис полиморфного криптора — раньше таких не встречал.

Хотя тут кроется и минус такого подхода.

Но читаешь и поражаешься — насколько нетривиально надо мыслить, сколько сил вкладывалось… Жаль, когда по тем или иным причинам таланты пускаются не во благо, а совсем в другую стезю.

Вот научились бы банковские вирусописатели ещё фильтровать — ворованные деньги — значит можно стырить. А если пенсия бабушки — то оставить.

Памятник бы таким поставили.

+2

Всегда очень интересно читать такие статьи.

В подобных обзорах наглядно показывается невидимая «жизнь», которой насыщена Сеть :)

Читая, ловишь себя на мысли, что немного завидуешь ребятам, написавшим зловреда. Вот где простор для нестандартных идей и решений.

Надо поискать проекты на гитхабе с кодом ;)

В подобных обзорах наглядно показывается невидимая «жизнь», которой насыщена Сеть :)

Читая, ловишь себя на мысли, что немного завидуешь ребятам, написавшим зловреда. Вот где простор для нестандартных идей и решений.

Надо поискать проекты на гитхабе с кодом ;)

0

Sign up to leave a comment.

Банковский троян Caphaw атакует европейские банки с использованием плагина веб-инжектов