Сегодня треть компаний Соединенных Штатов использует облако в своей работе. При этом ожидается, что к 2020 году количество облачных потребителей как минимум удвоится. Согласно опросу, в котором приняли участие более 250 тыс. представителей сообщества информационной безопасности, 71% респондентов планируют переходить на облачные технологии или уже активно их используют.

Похожая ситуация наблюдается и в России. Фокус постепенно смещается в сторону облаков, поэтому компаниям приходится уделять внимание вопросам безопасности. В нашем сегодняшнем материале мы бы хотели остановиться на этом моменте поподробнее и привести несколько рекомендаций, которые позволят защитить облачную среду.

/ фото Henri Bergius CC

/ фото Henri Bergius CC

Поскольку речь идет об облачной инфраструктуре, то задачи по контролю физического доступа ложатся на плечи облачного провайдера. Поэтому стоит убедиться, что к хостам не допускаются посторонние. Если вам отказывают в проведении экскурсий или не предоставляют важную информацию о том, как обеспечивается защита инфраструктуры от неавторизованного доступа, то это повод забеспокоиться.

Если же провайдер демонстрирует машинные залы, инженерные и другие сервисные помещения, позволяя вам посмотреть на «кухню» изнутри, то это хороший знак. Например, провайдер, услугами которого пользуется компания «ИТ-ГРАД», предоставил исчерпывающую информацию о том, где размещается облако, как работают системы связи, обеспечивается безопасность на объекте. Все это мы описывали в одном из наших материалов.

Стоит отметить, что нужно доверять свои данные только дата-центрам, прошедшим сертификацию. Оценить состояние ЦОД возможно и самостоятельно, но на это может уйти очень много времени. Дополнительно следует изучить юридический статус дата-центра и узнать, есть ли у провайдера все необходимые государственные лицензии и контракты на поддержку систем в случае наступления аварийной ситуации.

«Организации страдают от широкого и масштабного спектра угроз, что, безусловно, является поводом для беспокойства. Успешно реализованные атаки оказывают непосредственное влияние на бизнес клиентов и носят деструктивный характер», – говорит представитель компании Arbor Networks Даррен Ансти (Darren Anstee).

Поэтому данные, передаваемые в облако провайдера, должны быть защищены. Вам нужно знать, кто получил доступ к информации, какие операции были с ней проведены, с какого адреса пришел запрос. Все эти вопросы могут быть решены с помощью сервисов управления правами доступа к бизнес-критическим данным. Также стоит задуматься о создании политики «самоуничтожения» для важной информации, которой не нужно «жить» бесконечно долго за пределами корпоративного дата-центра.

Одним из способов защиты передаваемых данных является шифрование. Чтобы защитить информацию должным образом, стоит внедрить шифрование на каждом этапе жизненного цикла данных. Если приложения на мобильных корпоративных устройствах кэшируют данные, такой подход позволит предотвратить утечку в случае потери гаджета.

На рынке представлено множество решений для обеспечения шифрования данных в облаке. Например, одним из них является SecureCloud от Trend Micro. Система шифрует диски виртуальных машин с использованием ключей шифрования, хранимых в SecureCloud, который инициирует процессы шифрования/расшифровывания защищаемых модулей хранения. Архитектурно решение состоит из системы управления, предоставляемой как сервис с доступом через консоль и агентов, установленных на защищаемых виртуальных машинах.

Несколько других популярных сервисов для шифрования данных в облаке предложили пользователи Reddit.

Стоит ограничить доступ к веб-консоли, поскольку неавторизованный доступ по API может быть крайне разрушительным для систем. Тем, кто пользуется интерфейсами программирования приложений, стоит воспользоваться функциями настройки доступа и управления аутентификацией.

Пожалуй, самым мощным инструментом остается «белый список» IP-адресов, позволяющий обозначить ограниченное количество адресов для каждого API-вызова. Вдобавок к этому имеет смысл использовать иные способы подключения к API. Например, вы можете применять комбинацию ключей UUID / API вместо логина и пароля, чтобы разделить доступ к API и веб-консоли.

Здесь следует рассмотреть использование многофакторных типов аутентификации. Введение дополнительного уровня безопасности обеспечивает более эффективную защиту систем от несанкционированного доступа.

При этом облачные провайдеры должны предоставлять свои клиентам возможность настройки уровней доступа для каждого пользователя в соответствии с политиками безопасности компании. Например, один сотрудник может генерировать запросы на покупку товара, а другой, обладая иными правами доступа, их подтверждать.

Когда виртуальные машины создаются и переносятся между серверами автоматически, вы не можете знать наверняка, где находится ваша информация. Поэтому для эффективной работы облачной среды необходимо настроить системы логирования и составления отчетов.

Такие системы важны для управления сервисами и оптимизации. Убедитесь, что все операции с СХД и памятью записываются в журналы событий, которые хранятся в нескольких защищенных местах с ограниченным доступом.

Также имеет смысл обратить внимание на технологию глубокого анализа трафика DPI (Deep Packet Inspection) и технологию CASB (Cloud Access Security Broker). Что касается DPI-решений, то они способны проводить поведенческий анализ пакетов. Изучая протоколы, порты и сигнатуры, такая система категорирует поступающие пакеты и применяет к ним соответствующие меры.

CASB же представляет собой инструмент безопасности для администраторов, позволяющий выявлять потенциальные риски системы и обеспечивать высокий уровень защиты. Решение является единой точкой контроля облачных приложений, используемых компанией, и работает в связке с ИТ-инфраструктурой провайдера, предлагая возможности по мониторингу расшаренных файлов. Это дает администраторам всю информацию о том, когда и кому передается контент.

Список других инструментов для мониторинга предложили пользователи платформ Quora и Reddit. Их вы можете найти по ссылкам здесь и здесь.

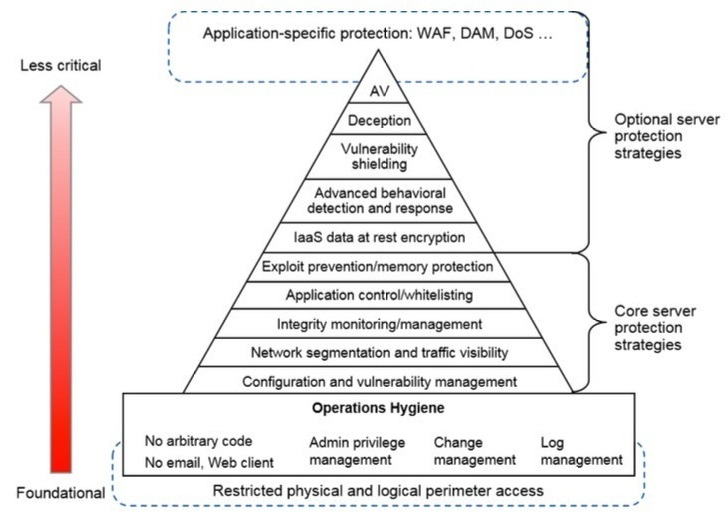

В качестве заключения отметим, что важнейшим аспектом работы любой среды, не только облачной, является развивающийся план поддержания безопасности инфраструктуры. На изображении ниже представлена схема, на которой отмечены основные компоненты обеспечения облачной безопасности. Среди них можно выделить несколько наиболее важных.

Источник: Gartner

Источник: Gartner

Грамотное управление средой в целом требует грамотного управления всеми этими процессами, чтобы минимизировать риски и сохранить инфраструктуру в безопасности.

Похожая ситуация наблюдается и в России. Фокус постепенно смещается в сторону облаков, поэтому компаниям приходится уделять внимание вопросам безопасности. В нашем сегодняшнем материале мы бы хотели остановиться на этом моменте поподробнее и привести несколько рекомендаций, которые позволят защитить облачную среду.

/ фото Henri Bergius CC

/ фото Henri Bergius CCФизическая защита облака

Поскольку речь идет об облачной инфраструктуре, то задачи по контролю физического доступа ложатся на плечи облачного провайдера. Поэтому стоит убедиться, что к хостам не допускаются посторонние. Если вам отказывают в проведении экскурсий или не предоставляют важную информацию о том, как обеспечивается защита инфраструктуры от неавторизованного доступа, то это повод забеспокоиться.

Если же провайдер демонстрирует машинные залы, инженерные и другие сервисные помещения, позволяя вам посмотреть на «кухню» изнутри, то это хороший знак. Например, провайдер, услугами которого пользуется компания «ИТ-ГРАД», предоставил исчерпывающую информацию о том, где размещается облако, как работают системы связи, обеспечивается безопасность на объекте. Все это мы описывали в одном из наших материалов.

Стоит отметить, что нужно доверять свои данные только дата-центрам, прошедшим сертификацию. Оценить состояние ЦОД возможно и самостоятельно, но на это может уйти очень много времени. Дополнительно следует изучить юридический статус дата-центра и узнать, есть ли у провайдера все необходимые государственные лицензии и контракты на поддержку систем в случае наступления аварийной ситуации.

Наши материалы по теме

Защита от утечек данных

«Организации страдают от широкого и масштабного спектра угроз, что, безусловно, является поводом для беспокойства. Успешно реализованные атаки оказывают непосредственное влияние на бизнес клиентов и носят деструктивный характер», – говорит представитель компании Arbor Networks Даррен Ансти (Darren Anstee).

Поэтому данные, передаваемые в облако провайдера, должны быть защищены. Вам нужно знать, кто получил доступ к информации, какие операции были с ней проведены, с какого адреса пришел запрос. Все эти вопросы могут быть решены с помощью сервисов управления правами доступа к бизнес-критическим данным. Также стоит задуматься о создании политики «самоуничтожения» для важной информации, которой не нужно «жить» бесконечно долго за пределами корпоративного дата-центра.

Одним из способов защиты передаваемых данных является шифрование. Чтобы защитить информацию должным образом, стоит внедрить шифрование на каждом этапе жизненного цикла данных. Если приложения на мобильных корпоративных устройствах кэшируют данные, такой подход позволит предотвратить утечку в случае потери гаджета.

На рынке представлено множество решений для обеспечения шифрования данных в облаке. Например, одним из них является SecureCloud от Trend Micro. Система шифрует диски виртуальных машин с использованием ключей шифрования, хранимых в SecureCloud, который инициирует процессы шифрования/расшифровывания защищаемых модулей хранения. Архитектурно решение состоит из системы управления, предоставляемой как сервис с доступом через консоль и агентов, установленных на защищаемых виртуальных машинах.

Несколько других популярных сервисов для шифрования данных в облаке предложили пользователи Reddit.

Защита доступа по API

Стоит ограничить доступ к веб-консоли, поскольку неавторизованный доступ по API может быть крайне разрушительным для систем. Тем, кто пользуется интерфейсами программирования приложений, стоит воспользоваться функциями настройки доступа и управления аутентификацией.

Пожалуй, самым мощным инструментом остается «белый список» IP-адресов, позволяющий обозначить ограниченное количество адресов для каждого API-вызова. Вдобавок к этому имеет смысл использовать иные способы подключения к API. Например, вы можете применять комбинацию ключей UUID / API вместо логина и пароля, чтобы разделить доступ к API и веб-консоли.

Аутентификация и авторизация

Здесь следует рассмотреть использование многофакторных типов аутентификации. Введение дополнительного уровня безопасности обеспечивает более эффективную защиту систем от несанкционированного доступа.

При этом облачные провайдеры должны предоставлять свои клиентам возможность настройки уровней доступа для каждого пользователя в соответствии с политиками безопасности компании. Например, один сотрудник может генерировать запросы на покупку товара, а другой, обладая иными правами доступа, их подтверждать.

Наши материалы по теме

Мониторинг активности

Когда виртуальные машины создаются и переносятся между серверами автоматически, вы не можете знать наверняка, где находится ваша информация. Поэтому для эффективной работы облачной среды необходимо настроить системы логирования и составления отчетов.

Такие системы важны для управления сервисами и оптимизации. Убедитесь, что все операции с СХД и памятью записываются в журналы событий, которые хранятся в нескольких защищенных местах с ограниченным доступом.

Также имеет смысл обратить внимание на технологию глубокого анализа трафика DPI (Deep Packet Inspection) и технологию CASB (Cloud Access Security Broker). Что касается DPI-решений, то они способны проводить поведенческий анализ пакетов. Изучая протоколы, порты и сигнатуры, такая система категорирует поступающие пакеты и применяет к ним соответствующие меры.

Наши материалы по теме

CASB же представляет собой инструмент безопасности для администраторов, позволяющий выявлять потенциальные риски системы и обеспечивать высокий уровень защиты. Решение является единой точкой контроля облачных приложений, используемых компанией, и работает в связке с ИТ-инфраструктурой провайдера, предлагая возможности по мониторингу расшаренных файлов. Это дает администраторам всю информацию о том, когда и кому передается контент.

Список других инструментов для мониторинга предложили пользователи платформ Quora и Reddit. Их вы можете найти по ссылкам здесь и здесь.

Стратегия безопасности

В качестве заключения отметим, что важнейшим аспектом работы любой среды, не только облачной, является развивающийся план поддержания безопасности инфраструктуры. На изображении ниже представлена схема, на которой отмечены основные компоненты обеспечения облачной безопасности. Среди них можно выделить несколько наиболее важных.

- Это контроль физического доступа, чтобы убедиться в безопасности среды, в которой находится «железо».

- Это регулярное обновление программного обеспечения. Программное обеспечение, поставляемое вендорами, гипервизоры, компоненты систем обеспечения безопасности должны иметь актуальные версии. При этом любые изменения необходимо фиксировать и анализировать.

- Это централизованный мониторинг компонентов системы: наличие команды специалистов, использование инструментов мониторинга (например систем DPI), оценка активности решений. Все это позволит быстро реагировать на возникающие угрозы и проблемы.

- Это проведение тестов на определение уязвимостей.

Грамотное управление средой в целом требует грамотного управления всеми этими процессами, чтобы минимизировать риски и сохранить инфраструктуру в безопасности.