Автор оригинальной статьи Ali Mese добавил ещё 100 новых бесплатных сервисов. Все 400 потрясающих сервисов доступны здесь. И еще подборку +500 инструментов от 10 марта 2017 г. смотрите здесь.

A. Бесплатные Веб-Сайты + Логотипы + Хостинг + Выставление Счета

- HTML5 UP: Адаптивные шаблоны HTML5 и CSS3.

- Bootswatch: Бесплатные темы для Bootstrap.

- Templated: Коллекция 845 бесплатных шаблонов CSS и HTML5.

- Wordpress.org | Wordpress.com: Бесплатное создание веб-сайта.

- Strikingly.com Domain: Конструктор веб-сайтов.

- Logaster: Онлайн генератор логотипов и элементов фирменного стиля (new).

- Withoomph: Мгновенное создание логотипов (англ.).

- Hipster Logo Generator: Генератор хипстерских логотипов.

- Squarespace Free Logo: Можно скачать бесплатную версию в маленьком разрешении.

- Invoice to me: Бесплатный генератор счета.

- Free Invoice Generator: Альтернативный бесплатный генератор счета.

- Slimvoice: Невероятно простой счет.

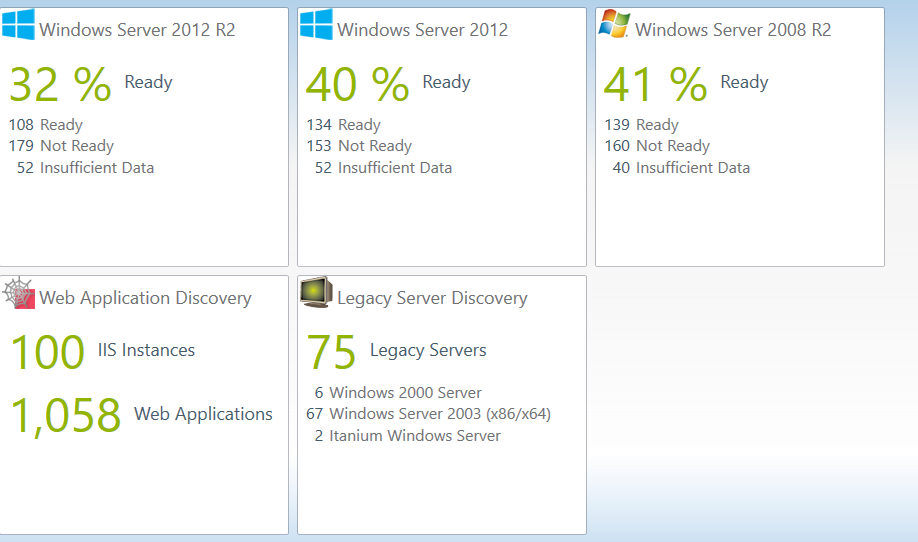

После того как обеспечены надежные стены и крыша над головой для ЦОД (статья

После того как обеспечены надежные стены и крыша над головой для ЦОД (статья