Для поиска уязвимостей все средства хороши, а чем хорош

фаззинг? Ответ прост: тем, что он дает возможность проверить, как себя поведёт программа, получившая на вход заведомо некорректные (а зачастую и вообще случайные) данные, которые не всегда входят во множество тестов разработчика.

Некорректное завершение работы программы в ходе фаззинга позволяет сделать предположение о наличии уязвимости.

В этой статье мы:

- продемонстрируем, как фаззить обработчик JSON-запросов;

- используя фаззинг, найдём уязвимость переполнения буфера;

- напишем шеллкод на Ассемблере для эксплуатации найденной уязвимости.

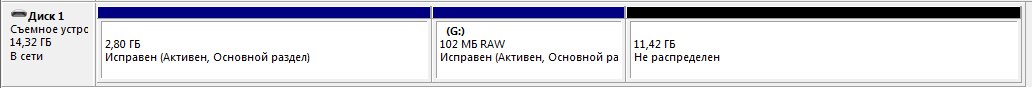

Разбирать будем на примере исходных данных задания прошлого

NeoQUEST. Известно, что 64-хбитный Linux-сервер обрабатывает запросы в формате JSON, которые заканчиваются

нуль-терминатором (символом с кодом 0). Для получения ключа требуется отправить запрос с верным паролем, при этом доступа к исходным кодам и к бинарнику серверного процесса нет, даны только IP-адрес и порт. В легенде к заданию также было указано, что MD5-хеш правильного пароля содержится где-то в памяти процесса после следующих 5 символов: «hash:». А для того, чтобы вытащить пароль из памяти процесса, необходима возможность удалённого исполнения кода.

О

О  Для поиска уязвимостей все средства хороши, а чем хорош

Для поиска уязвимостей все средства хороши, а чем хорош